مقدمه

در بیشتر موارد، داراییهای دیجیتال (digital assets) جدید، مانند سرورها و سیستم عاملها، پیکربندی نشدهاند. وقتی یک دارایی نصب میشود، همهچیز به طور پیشفرض فعال است. همه سرویسها برقرار و همه پورتها باز هستند. در عین حال، اکثر داراییهای جدید در ابتدا بهطور کامل بهروز نیستند واغلب نیاز است چندین نرمافزار و ثابتافزار (firmware) را بهروزرسانی کنید. اینجاست که مقاوم سازی (هاردنینگ) سیستم مطرح میشود. در این مقاله به بررسی مفهوم مقاوم سازی سیستم و اهمیت آن میپردازیم.

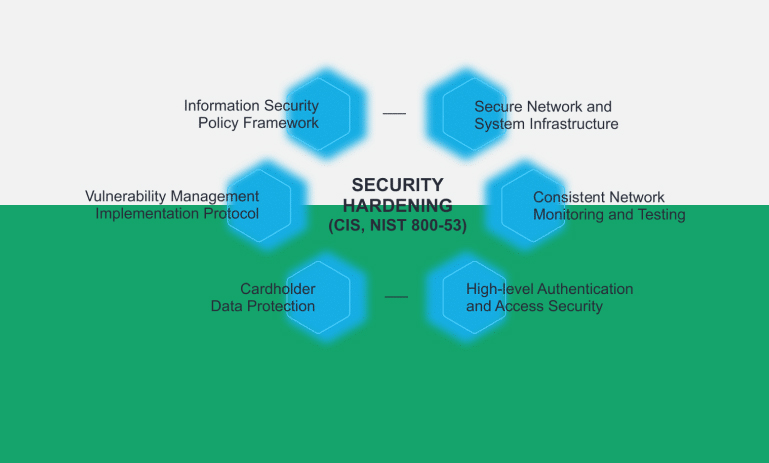

مقاوم سازی (هاردنینگ) سیستم، فرآیند پیکربندی یک دارایی در راستای دستیابی به بهترین عملکرد و کاهش آسیبپذیری سیستم در برابر حملات سایبری است. این فرآیند شامل کاهش سطح مستعد حمله (attack surface) در دارایی به وسیله غیرفعال کردن سرویسهای غیر ضروری، حسابهای کاربری و پورتها است.

هدف از فرآیند مقاوم سازی (هاردنینگ) سیستم مشخص است. هرچه سطح حمله دارایی کوچکتر باشد، یعنی نقاط ورودی کمتری داشته باشد، دسترسی غیرمجاز برای مهاجم سختتر است.

ایجاد یک خط مبنا مقاوم سازی (هارنینگ)

یکی از مهمترین مراحل در مقاوم سازی (هاردنینگ) سیستم، ایجاد خط مبنا (baseline) است. این امر مستلزم ارزیابی اولیه «مقاومت» سیستم در برابر بهترین چارچوب عملی (practice framework) ایجاد شده است.

احتمالا با عملکرد و اهمیت معیارها و بنچ مارکهای (benchmark) مرکز امنیت اینترنت (CIS= Center for Internet Security) آشنا هستید (آزمایشی که برای سنجش عملکرد سختافزار یا نرمافزار صورت میگیرد). بنچ مارکهای (benchmarks) مرکز امنیت اینترنت مجموعهای از بهترین استانداردهای پیکربندی (Configuration Standard) عملی هستند که با اجماع طیف وسیعی از کارشناسان امنیت سایبری، توسعه یافته است.

وجود بیش از 100 بنچ مارک در دسترس، که برای طیف گستردهای از فناوریهای مورد استفاده کسبوکارها کافی است، استانداردهای CIS را به استانداردی مورد قبول در سطح جهان، برای پیکربندی ایمن، تبدیل کرده است؛ در نتیجه آنها گزینهای ایدهآل برای مقاوم سازی (هاردنینگ) سیستم هستند.

شناسایی خط مبنا به یک ارزیابی از سیستمها و داراییهای دیجیتال نیاز دارد، این ارزیابی میتواند به صورت دستی و یا به کمک روش های خودکار(solution-assisted) انجام شود؛ این کار به این منظور است که ببینیم تا چه اندازه با بنچ مارکهای CIS مطابقت دارند. این ارزیابی اولیه، به همراه مستندات واضح (clear documentation) از هر منطقهای که پیکربندی ناقص انجام شده (به استاندارد نرسیده)، خط مبنا را تشکیل میدهد.

سپس مراحل زیر باید انجام شود:

ابتدا نواقص پیکربندی باید برطرف شود؛

در ادامه ارزیابیها باید طبق برنامه اصولی تکمیل شود، تا اطمینان حاصل شود که داراییهای درون محدوده، با معیارهای CIS مطابقت داشته و در طول زمان نیز به همین صورت باقی خواهند ماند.

ارزیابیهای بعدی باید تا حد امکان به طور پی در پی تکمیل شود. در صورتی که پیکربندی یا تغییر فایل باعث عدم انطباق دارایی (asset) با بنچ مارک CIS شود، دارایی در برابر حمله آسیبپذیر خواهد شد. هرچه زمان این عدم انطباق بیشتر باشد، خطری که برای سازمان ایجاد میکند بیشتر است.

به همین دلیل، بسیاری از سازمانها از روشهای خودکار (automated solutions) برای نظارت مستمر بر فایلها و پیکربندی سیستم استفاده میکنند تا اطمینان حاصل کنند که مشکلات عدم انطباق شناسایی و به سرعت حل میشوند.

نحوه مقاومسازی (هاردنینگ) شبکه

فرآیند حذف نقاط آسیبپذیر، قبل از سوءاستفاده توسط مهاجمین را، مقاوم سازی میگویند. برای انجام این کار باید سه عمل را انجام دهید:

مدیریت پیکربندی

اولین قدم برای تامین امنیت شبکه پیکربندی صحیح آن است. در این مورد، یعنی شبکه در راستای بنچ مارکهای CIS پیکربندی شود که به آن امنیت سایبری (cybersecurity) میگویند.

CIS سطوح امنیتی را به این صورت تعریف میکند:

سطح ۱: پیکربندیهای پایه که به راحتی قابل پیادهسازی بوده و به منظور کم کردن سطح حمله، بدون تأثیر بر عملکرد (Impact on Performance) طراحی شده است.

سطح ۲: پیکربندی سفارشی که ممکن است باعث ایجاد اختلالاتی در سیستم شود، این پیکربندی «دفاع عمیق (defense in depth)» را برای محیطهایی که به امنیت پیشرفتهتری (enhanced security) نیاز دارند، ارائه میکند.

انتخاب در مورد اینکه کدام یک برای سازمان شما مورد نیاز است به توان «تحملپذیری در برابر ریسک» و «چشمانداز تهدید» بستگی دارد. چشم انداز تهدید (threat Landscape) شناسایی تهدیدات سایبری است که میتوانند بر یک بخش خاص یا روی مجموعهایی از سیستمها، داراییهای یک سازمان و افراد و گروههای مختلف تاثیرگذار باشند. این تاثیرگذاری درقالب حملات سایبری و آسیبهای متنوع به سمت این منابع است.

شناسایی آسیب پذیری امنیتی و مدیریت وصله (Patch Management)

ایمنسازی یک شبکه فرآیندی است که هرگز به پایان نمیرسد. همواره آسیبپذیریهای جدید شناسایی شده و عرضهکنندگان به طور مرتب وصله هایی را برای محصولات خود منتشر میکنند. داشتن یک فرآیند قاعدهمند اسکن و اصلاح، جزء ضروری مقاوم سازی (هاردنینگ) شبکه است. یک سیستم اسکن قاعدهمند، سیستمی برنامهریزی شده، پایدار و هماهنگ است. برنامهریزی تضمین میکند که جمعآوری اطلاعات بر اساس اهداف سازمان و نیازهای اطلاعاتی حیاتی است. نظارت مستمر، سازمان را قادر میسازد تا فعالیتهای غیرعادی را از فعالیت عادی تشخیص داده و سیگنالهای هشدار اولیه را شناسایی کند.

فرآیند چرخه حیات توسعه سیستمها (SDLC)

یک چرخه توسعه سیستم باید ترکیبی از گامهای به دقت تعریف و تفکیک شده باشد که توسط مهندسین نرمافزار و توسعهدهندگان سیستم برای تولید، عرضه، نگهداری و ارتقاء یک سیستم اطلاعاتی، با کیفیت و سرعت و هزینه مناسب، به کار گرفته میشوند.

در نتیجه، برای اپلیکیشنها یا سرویسهای توسعهیافته داخلی، داشتن یک فرآیند قاعدهمند استفاده و ارزیابی شیوههای امنسازی، ضروری است. بدون آن، آسیبپذیریهای جدید پیوسته وارد شبکه شده و آن را در برابر حملات سایبری آسیبپذیر میکند.

اجرای این سه عملکرد اولیه مقاوم سازی (هاردنینگ)، زمینه را برای پیادهسازی یک برنامه امنیت سایبری اثربخش آماده میکند. اجرای این سه عملکرد به عنوان بخشی از فرآیند مقاوم سازی (هاردنینگ)، تضمین میکند که هیچ نقطه ورودی غیرضروری در شبکه وجود ندارد که بتواند توسط مهاجمان جهت نفوذ به سیستم استفاده شود. بدون انجام این مراحل اولیه، حتی فناوریهای امنیتی بسیار پیچیده نیز برای محافظت از شبکه در مقابل حملات سایبری کافی نخواهد بود.

تنظیمات ایمن با نسخههای مقاوم شده CIS (CIS Hardened Images)

یک نسخه مجازی یک عکس فوری از یک ماشین مجازی (VM) است که عملکردی مشابه یک کامپیوتر فیزیکی دارد. نسخههای مجازی در فضای ابری قرار دارند و کاربران را قادر میسازد تا بدون سرمایهگذاری در سختافزار و نرمافزار محلی، عملیات محاسباتی معمول را بهطور مؤثر انجام دهند. ماشینهای مجازی (VM) برای اهداف گوناگونی، از جمله دادن اجازه دسترسی کاربران به سیستم، استفاده میشود. ماشینهای مجازی به سرور اجازه میدهند تا عملکرد ماشینهای فیزیکی متعددی را، در هنگام دسترسی از راه دور (remote access)، تقلید کند؛ به عنوان مثال از دستگاه خود کاربر در محلی دیگر و یا یک تین کلاینت (thin client).

بیشتر اوقات، ماشینهای مجازی با استفاده از یک نسخه از پیش ساخته شده که توسط سازندگان سیستم عامل ارائه میشود، ایجاد می شوند. درست است که استفاده از یک نسخه از پیش ساخته در مقایسه با ساخت یک نسخه سفارشی، بسیار در زمان صرفه جویی میکند، اما مشکلاتی نیز ایجاد میکند. این نسخههای از پیش ساخته، پیکربندی نشدهاند و مقاوم سازی ماشینهای مجازی ساخته شده، به منابع یا زمان قابل توجهی نیاز دارد.

نسخه مقاوم شده شده CIS نسخه ماشین مجازی است که طبق استانداردهای امنیتی منطبق بر بنچ مارکهای CIS پیکربندی شده است. آنها در حال حاضر از طریق وبسرویسهای آمازون AWS))، سکوی ابری گوگل (GCP) و مایکروسافت آژور (Microsoft Azure) در دسترس بوده و با گزارشاتی حاوی نحوه سازگاری نسخه و استثناهایی که برای فعال کردن نسخهها در فضای ابری نیاز است، ارائه میشوند.

البته توجه به این نکته ضروری است که مقاوم سازی نسخهها، به صورت کامل مشکل مقاوم سازی (هاردنینگ) سیستم را حل نمیکند؛ هیچ تضمینی وجود ندارد که آنها همیشه در موقعیت منطبق با بنچ مارکهای CIS باقی بمانند. به همین دلیل انجام ارزیابیهای منظم جهت اطمینان از تطابق آنها با بنچ مارکهای CIS امری ضروری است تا اطمینان حاصل شود که هرگونه پیکربندی و یا تغییر فایل باعث نمیشود ماشین مجازی از حالت استاندارد خارج شود.

چرا مقاوم سازی (هاردنینگ) سیستم امری ضروری است؟

مقاوم سازی (هاردنینگ) سیستم یک عملکرد ضروری در جهت تامین امنیت و سازگاری شبکه است.

از نظر امنیتی، مقاوم سازی (هاردنینگ) سیستم یک اقدام ضروری برای تکنولوژیهای حفاظتی مانند فایروالها و EDRها (Endpoint detection and response) است. اگر عملیات مقاوم سازی به درستی بر روی یک سیستم انجام نشود، یعنی مطابق شیوههای صحیح و استاندارد پیکربندی نشود، مهم نیست که چقدر برای فناوریهای امنیت سایبری شبکه خود هزینه میکنید، سیستم شما هرگز به امنیت جامع نخواهد رسید.

در این راستا مقاوم سازی (هاردنینگ) سیستم باید مطابق با استانداردها و در ساختار تمام اجزا سیستم انجام شود. به عنوان مثال الزامات استاندارد PCI-DSS 2.2.

الزامات PCI-DSS 2.2 سازمانها را به سمت «رعایت و پیادهسازی استانداردهای پیکربندی برای همه اجزای سیستم» هدایت میکند. مقاوم سازی و پیکربندی فقط برای سرورهای اعمال نمیشود بلکه آنها به برنامههای کاربردی، پایگاه دادهها و ایستگاههای کاری (Workstation) نیز گسترش مییابند. یعنی باید استانداردهای پیکربندی را برای تمام اجزای سیستم گسترش دهید و اطمینان حاصل کنید که این استانداردها تمام آسیبپذیریهای امنیتی شناخته شده را پوشش داده و برطرف میکند و همچنین با استاندارهای اصولی مقاوم سازی سیستم، سازگار است.

استانداردهای اصولی مقاوم سازی (هاردنینگ) سیستم نیز بنچ مارکهای CIS هستند. در واقع، تمام چارچوبهای اصلی سازگاری، از جمله PCI-DSS، HIPAA و FedRAMP، همواره به بنچ مارکهای CIS به عنوان بهترین روش پذیرفته شده، اشاره دارند. در نتیجه رعایت بنچ مارکهای CIS، برای سازمانی که باید با یک یا چند چارچوب امنیتی مطابقت داشته باشد، ضروری است.

جمعبندی

مقاوم سازی (هاردنینگ) سیستم یک امر ضروری برای شماست که باید به درستی و کامل انجام شود. در همین راستا متخصصان و مشاوران ما در دژپاد در کنار شما هستند تا این فرآیند را به صورت کامل و منطبق بر استانداردها برای شما انجام دهند.

در صورتی که به مشاوره حرفهای نیاز دارید با ما تماس بگیرید. کارشناسان ما در تمام ساعات کاری پاسخگوی شما هستند.