امنیت شبکه | نرمافزار

رویکرد حفظ دادهها در مقابل دسترسیهای غیرمجاز، با کمک انواع نرمافزارهای امنیت شبکه، یکی از اقدامات ضروری در پیکربندی زیرساخت شبکه محسوب میگردد. انواع تجهیزات نرمافزاری امنیتی که برای مقابله با بدافزارها، ویروسها، هرزنامهها و … و بهطورکلی هرگونه ورود بدون مجوز در شبکه مورد استفاده قرار میگیرند، در لایه۷ OSI یک خط دفاعی داخلی یک شبکه را تشکیل میدهند. ادامه مطلب …

-

امنیت شبکه | نرمافزار

ARCON-PAM

-

امنیت شبکه | نرمافزار

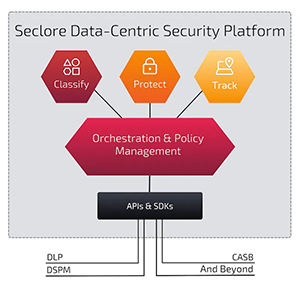

Data-Centric Security Platform

-

امنیت شبکه | نرمافزار

ESET Business security

-

امنیت شبکه | نرمافزار

ESET EDR

-

امنیت شبکه | نرمافزار

Eset Secure Enterprise

-

امنیت شبکه | نرمافزار

Kaspersky Next EDR Expert

-

امنیت شبکه | نرمافزار

Kaspersky Next XDR Expert

-

امنیت شبکه | نرمافزار

Kaspersky Sandbox

-

امنیت شبکه | نرمافزار

Kaspersky-Business-security

-

امنیت شبکه | نرمافزار

Safetica-پیشگیری از نشت داده

واژه “امنیت شبکه” به کلیه اقداماتی که در جهت محافظت از شبکه در مقابل دسترسیهای غیرمجاز، نشت دادهها، اختلال در کارکرد یا سوءاستفاده از منابع شبکه و… صورت میپذیرد، اطلاق میگردد. هدف امنیت شبکه جلوگیری از حملات و تهدیدهایی مانند نفوذ غیرقانونی (هک)، ویروسها و بدافزارها و… است که شبکه و دادههای آن را به خطر میاندازد. ابزارهای امنیت شبکهای که در قالب نرمافزار بروی سرورها یا کلاینتها نصب میشوند، در دستهبندی زیرساخت امنیت شبکه (نرمافزاری) قرار میگیرند که از رایجترین آنها میتوان از انواع فایروالها، آنتی ویرویسها، DLP، سامانه مدیریت دسترسی ممتاز PAM، ضدبدافزارها (Anti-Malware)، ضدهرزنامهها (AntiSpam) و… نام برد. این تجهیزات نسبت مدلهای سختافزاری، علاوه بر اینکه دایره حفاظتی مطمئنی ایجاد میکنند، از هزینههای کمتری برای خرید و نگهداری بهره میبرند.

در تقسیمبندی لایههای OSI شبکه، ۳ لایه اول بهعنوان لایه رسانه (Media) در بستر سختافزار زیرساخت شبکه، و چهار لایه بعدی بهعنوان لایه میزبان (Host) در بستری نرمافزاری که شبکه را پیادهسازی میکند، شناخته میشود. خط دفاعی امنیت شبکه نرمافزاری در لایههای بالای مدل OSI شبکه بخصوص در لایه ۷ (Application) شکل میگیرد. لایه ۷ بهعنوان لایهای که مستقیماً با کاربر و دادههای او ارتباط برقرار میکند، با بیشترین حملات مخرب، که به هدف دسترسی به منابع کاربر و اطلاعات شخصی هستند، مقابله میکند. انواع متداول حملات در این لایه، مواردی مانند Exploit (سوءاستفاده از حفرههای امنیتی نرمافزارها)، تزریق SQL (سوءاستفاده از پایگاههای داده)، اسکریپت بین سایتی (XSS)، جعل درخواست بین سایتی (CSRF)، حملات انکار سرویس توزیع شده (DDoS) و… را شامل میشوند. در ادامه برخی از معروفترین تجهیزهای امنیت شبکه (نرمافزاری) را مرور میکنیم:

فایروال (Firewall)

بیش از ۳۰ سال از شکلگیری مفهوم فایروال شبکه میگذرد و این فناوری همچنان بهعنوان یک ابزار ضروری در زرادخانه امنیت شبکه باقی مانده است. فایروال بهعنوان مکانیزمی برای فیلتر کردن ترافیک مخرب قبل از عبور از محیط شبکه، ارزش خود را در طول دههها ثابت کرده است. در حقیقت فایروال اولین خط دفاعی در برابر تهدیدات سایبری است که دادههای ورودی و خروجی را بر اساس پروتکلها و سیاستهای از پیش تعریفشده تحلیل و فیلتر میکند و میتواند از دسترسی کاربران غیرمجاز به شبکه، بدون ایجاد محدودیت برای کاربران مجاز، جلوگیری کند.

در لایهبندی مدل OSI، فایروالها عموما در لایه ۳ (Network) بر اساس فیلتر IP و در لایه ۴ (Transport) برای مدیریت ترافیک دادهها براساس TCP/IP فعالیت میکنند، اما هنگامی که سیاست فیلترینگ داده براساس برنامهها یا پروتکلهای خاص باشد و صرفا فقط به آدرسهای IP و پورتهای مبدا و مقصد نگاه نکند، مانند فیلتر محتوا، احراز هویت کاربر و قابلیتهای پیچیده جلوگیری از نفوذ، فایروال در لایه ۷ (Application) کار خواهد کرد. با وجود اینکه برخی از سیستمعاملها مانند ویندوز، دارای یک فایروال ادغامشده هستند اما میتوان تجهیز نرمافزاری فایروال شرکتهای معتبر را نیز جداگانه خریداری و نصب نمود.

فایروال نرمافزاری یا سختافزاری؟

فایروال سختافزاری بر روی دستگاه فیزیکی خود اجرا میشود، در حالی که فایروال نرمافزاری بر روی کامپیوتر جداگانه قرار میگیرد. فایروال نرمافزاری ابزاری است که کامپیوتر از آن برای بررسی دادههای ورودی و خروجی خود استفاده میکند. فایروالهای نرمافزاری، دادهها را مشابه فایروالهای سختافزاری با تعیین اینکه آیا دادهها یا رفتار آنها با سیاستهای تعیین شده مطابقت دارد یا خیر، فیلتر میکنند. این ابزارها میتوانند ترافیکی که میخواهد کلاینت را ترک کند، زیر نظر داشته باشند و از سوءاستفاده از آن برای حمله به شبکهها یا برنامههای مختلف جلوگیری کنند.

- قیمت: در نگاه اول این قیمت فایروالهای نرمافزاری است که ترازو را به نفع خود منحرف میکند. فایروالهای نرمافزاری هزینه اولیه (خرید) کمتری نسبت به فایروالهای سختافزاری دارند. اکثرا سازندهها، قابلیت دانلود دموی رایگان چندروزه دارند تا پس از تست بتوان با اطمینان تجهیز مورد نظر را انتخاب کرد. البته هزینه خرید برای کسبوکارهای بزرگ با تعداد کلاینتهای بالا، ممکن است نسبت به مدل سختافزاری بهصرفه نباشد.

- منابع: فایروال نرمافزاری بهصورت فیزیکی در اتاق سرور جا اشغال نکرده و نیاز به کابلکشی، سوییچ، ترانک، داکت و UPS جداگانه ندارند. البته فایروالهای نرمافزاری قدرت پردازش و حافظه RAM سرور یا کلاینتی که بروی آن نصب میشوند را کاهش میدهند.

- پیکربندی: فایروالهای سختافزاری باید در جای خود مستقر شده، به برق وصل شوند. سپس به پورتهای روتر یا سوییچ مربوطه متصل گردند، اما بسیاری از فایروالهای نرمافزاری فقط به چند کلیک برای راهاندازی نیاز دارند. هنگام استفاده از فایروالهای نرمافزاری، آزادی بیشتری دارید تا تصمیم بگیرید کدام بخشها یا افزونهها باید نصب شود. البته برخی مواقع لازم است بهصورت مجزا بخشهایی بروی کلاینتها نیز نصب شود که بسته به تعداد آنها ممکن است چالش برانگیز شود.

آنتیویروس تحت شبکه (Network Antivirus)

آنتیویروس نوعی نرمافزار مشابه فایروال است که برای جلوگیری، اسکن، شناسایی و حذف بدافزارها از کامپیوتر در لایه ۷ مدل OSI استفاده میشود. اکثر نرمافزارهای آنتیویروس پس از نصب بهطور خودکار در پسزمینه اجرا میشوند تا محافظت در لحظه (Real-time Protection) را در هنگامی که حمله رخ داد ارائه بدهند. برخی سازندگان، نسخه جامع و یکپارچه حفاظتی ارائه میدهند که علاوه بر محافظت اصلی در برابر بدافزارهایی مانند کرمها (Worm)، اسبهای تروجان (Trojan Horse)، نرمافزارهای جاسوسی (Spyware) و…، دارای لایههای امنیتی بیشتری هستند که عملکردی مانند فایروالها در تنظیم و مسدود کردن وبسایت یا سایر تنظیمات پیشرفته ارائه میدهند. امروزه به دلیل استفاده گسترده از تلفنهای هوشمند در سازمانها، نمیتوان به طور قابل اعتمادی تمام نقاط پایانی (End Points) را پوشش داد. به همین دلیل برخلاف آنتیویروسهای سنتی، آنتیویروس تحت شبکه در نقاط پایانی اجرا نمیشود، بلکه در یک سرور اختصاصی اجرا شده و میتواند از هر دستگاهی که به آن شبکه دسترسی دارد، محافظت کند. به طور دقیقتر آنتیویروس تحت شبکه، محتوای مخرب را قبل از اجرا یا باز شدن در هر یک از نقاط پایانی شبکه شناسایی و مسدود میکند.

ابزار آنتی ویروس تحت شبکه، میتواند به طور قابل توجهی نرخ تشخیص و پیشگیری کلی را بهبود بخشد، زیرا میتواند چندین راهکار مختلف از آنتی ویروسهای سنتی را به طور همزمان اجرا کند. این تجهیز نیازی به نصب در هریک از نقاط پایانی شبکه نداشته و بهروزرسانیهای پایگاه دادههای آن در سرور متمرکز میشود، بنابراین از بهروزرسانی مداوم تعداد زیادی از نقاط پایانی (که ممکن است خاموش شوند یا خارج از محدوده باشند) جلوگیری میشود. محتوای مشکوک دریافتی (مانند ضمیمه ایمیلها، اسناد متنی و غیره) قبل از اینکه توسط نقطه پایانی باز شوند میتوانند در یک محیط کنترلشده (SecureBox) به جهت شناسایی هرگونه تهدیدی، اجرا یا باز شوند.

سامانه پیشگیری از نشتدادهها DLP: Data Loss Prevention))

همانطور که شرکتها به سمت بهکارگیری نیروهای دورکار حرکت میکنند و روزبهروز بیشتر به زیرساختهای مبتنی بر فضاهای ابری متکی میشوند، حفاظت از دادههای حساس چالش برانگیزتر میشود. برای تمامی کسبوکارها ضروری است که آموزشهای جامع امنیت شبکه را برای کارمندان خود ارائه دهند تا اهمیت حفظ دادههای شرکت را در برابر حملات سایبری یا نشتداده درک کرده و بر اجرای راهکارهای حداقلی امنیت سایبری در هنگام کار تمرکز کنند. در این بین، ابزار پیشگیری از دادهها (DLP) مخفف عبارت Data Loss Prevention، یک راه حل امنیتی است تا اطلاعات حساس را در سراسر شبکههای داخلی، نقاط پایانی و حتی فضاهای ابری (Cloud Data Loss Prevention) نظارت کرده و از آنها محافظت کند. این تجهیز با مجموعهای از ابزارها و پروتکلها، برای جلوگیری از نشت، گم شدن یا دسترسی کاربران غیرمجاز به دادههای حساس با نظارت مداوم و با استفاده از تکنیکهای مختلفی مانند رمزگذاری، کنترلهای دسترسی و طبقهبندی دادهها طراحی شده است. محصولات DLP از قوانین تجاری مشابهی برای طبقهبندی و محافظت از اطلاعات محرمانه و حیاتی استفاده میکنند تا کاربران غیرمجاز نتوانند به طور خواسته یا ناخواسته دادههای حساس یا محرمانه را به اشتراک بگذارند.

هدف اصلی این ابزار ردیابی و تجزیه و تحلیل ترافیک دادههای سازمان با اعمال نظارت بر ایمیلها، پیامها و فرایندهای انتقال فایل و سایر بخشها برای رصد دادههای مهم و حساسی است که برخلاف سیاستهای امنیت شبکه سازمان در حال انتقال یا جابهجایی هستند. DLP میتواند همچنین زمان دسترسی به دادههای حساس یا محرمانه، افرادی که به آنها دسترسی دارند و مکانهایی که دادهها در شبکه منتقل میشوند را ضبط و گزارش کند.

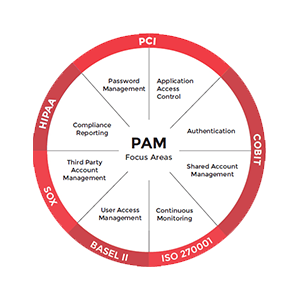

سامانه مدیریت دسترسی ممتاز PAM: Privileged Access Management))

تجهیز مدیریت دسترسی ممتاز (PAM) یک چارچوب امنیتی است که به سازمانها کمک میکند دسترسی سطح بالا (ممتاز) را برای دستگاههای مهم و دادههای حساس مدیریت و کنترل کنند. این تجهیز شامل مجموعهای از ابزارها و رویههایی است که تضمین میکند فقط کاربران مجاز به حسابهای سطح بالا دسترسی دارند و میتوانند اقدامات در سطح ممتاز را انجام دهند.

PAM با ایجاد یک سیستم امن و متمرکز برای مدیریت دسترسی ممتاز که معمولاً شامل یک صندوق رمز عبور، یک اکانت مدیریتی و یک مؤلفه نظارت و ممیزی است، تعریف میشود. مخزن رمز عبور جایی است که تمام اطلاعات حساب کاربری ممتاز در یک قالب رمزگذاری شده ذخیره شده و از دسترسی غیرمجاز جلوگیری میکند. کاربر مدیر با اعمال سیاستهای احراز هویت و مجوزدهی دقیق، دسترسی به این حسابها را کنترل کرده و سازمانها را قادر میسازد تا تمامی فعالیتهای ممتاز را نظارت و ثبت کنند و یک مسیر حسابرسی دقیق را ارائه دهند.PAM با خودکارسازی مدیریت حسابهای ممتاز و سادهسازی فرآیند درخواست دسترسی، بار تیمهای فناوری اطلاعات را کاهش میدهد و خطاهای انسانی را حذف میکند تا تیمهای فناوری اطلاعات بتوانند روی کارهای مهمتر تمرکز کنند و بهرهوری کلی را بهبود یابد.

از مزایای کلیدی PAM کاهش خطر نقض امنیتی ناشی از تهدیدات داخلی یا مهاجمان خارجی است که میخواهند به حسابهای ممتاز دسترسی کنند که با اعمال کنترلهای دقیق و محدود کردن دسترسی فقط به کاربرانی که به آن نیاز دارند، به جلوگیری از دسترسی کاربران غیرمجاز به دادههای حساس یا انجام فعالیتهای مخرب کمک میکند. بسیاری از کسبوکارها مانند تولیدکنندههای صنعتی، بانکها و مجموعههای مالی یا حسابرسی و… قوانین سختگیرانهای در مورد حفاظت از دادههای حساس دارند.PAM کمک میکند تا استانداردهای نظارتی حفظ شده و کنترلهای لازم را برای اطمینان از رعایت این مقررات را فراهم میکند.

به طور خلاصه، PAM یک جزء حیاتی از استراتژی امنیتی هر سازمان است که به سازمانها کمک میکند تا در برابر تهدیدات داخلی محافظت شده، با مقررات مطابقت نموده و کارایی عملیاتی را بهبود بخشند. با پیادهسازی PAM، سازمانها میتوانند کنترل و دید بهتری بر دسترسی ممتاز داشته باشند و خطر نقض امنیت را کاهش دهند و از دادههای حساس محافظت کنند.

امنیت ایمیل سرور Email Server Security))

سئوال: وقتی امنیت نقطه پایانی دارید، چرا باید در حفاظت از ایمیل سرمایهگذاری کنید؟ روزانه میلیاردها ایمیل در سراسر جهان ردوبدل میشود که نشان از میزان رضایت کاربران و سازمانها از این راهکار ارتباطی است. راهاندازی Email-Server از الزامات اولیه یک زیرساخت شبکه بهحساب میآید تا کاربران بتوانند به اتوماسیون درون سازمانی و ارتباط برون سازمانی دست یابند. اما امنیت در این بخش در اکثر موارد به حال خود رها شده است و آن را به یکی از آسیبپذیرترین بخشها تبدیل کرده است. فایلهای پیوست ایمیل توسط کاربرانی که آموزش ندیدهاند باز شده یا دستورالعملهای مخربانه ارسالی در ایمیل اجرا شده و باجافزارها توسط نیروهای دورن سازمانی بهصورت ناخواسته بروی شبکه بارگذاری میشوند. در کنار این مورد، حملات اسپم، Ddos، Ransomware، Email Spoofing و Spear-fishing و… نیز بر اساس ضربه زدن به شبکه، با همین سازوکار طراحی میشوند.

در مبحث امنیت شبکه، ابزارها و تجهیزهای امنیت ایمیل (میل سرور) در مجموع به نرمافزارهایی در چارچوب پیشبینی، پیشگیری، شناسایی و پاسخ اطلاق میشود که برای محافظت از سامانههای ارسال و دریافت ایمیل، امنیت ضمیمهها، و فرآیندهای پشتیبانی و مدیریتی استفاده میگردد، بهنحوی که بتواند جلوگیری، شناسایی و پاسخ به تهدیدات را در لحظه (Real-time Protection) ارائه بدهد. استفاده از این ابزارها میتواند یک لایه امنیتی دیگر به دیوار دفاعی امنیت شبکه سازمان اضافه کرده و آن را در برابر حملات سایبری را محکمتر نماید.

جمعبندی:

لزوم بهکارگیری نرم افزارهای امنیت شبکه در حفاظت از دادههای حساس و جلوگیری از حملات سایبری و تکمیل دیواره دفاعی سختافزاری، امری ضروری است. با رشد سریع فناوری و پدیدار شدن انواع جدید و پیچیده تهدیدات سایبری ، کسبوکارها باید روی مدلهای مختلف نرمافزارهای امنیت شبکه قابل اعتماد سرمایهگذاری کنند. این نرمافزارها لایه جداگانهای از دفاع در برابر هکرهای احتمالی، بدافزارها و سایر تهدیدات سایبری را فراهم میکند. همچنین تضمینی برای حفظ محرمانه بودن، یکپارچگی و در دسترس بودن دادهها و در نهایت حفظ اعتماد مشتریان را خواهد بود که برای هر کسب و کاری در دنیای دیجیتال امروزی حیاتی است. شما میتوانید جهت دریافت مشاوره رایگان با کارشناسان دژپاد تماس گرفته و محصولات یا راهکارهای مناسب با مقیاس زیرساخت شبکه خود را انتخاب بفرمایید.