شرکت XM Cyber، فعال در حوزه مدیریت امنیت سایبری، مسیر حملات سایبری به بیش از ۲۰ میلیون سازمان را، در سال ۲۰۲۳، مورد ارزیابی قرار داد؛ که شامل ۶۰ میلیون مورد ثبت شده exposure (مواجهه با حمله) بود، از این مقدار تنها ۲ درصد از مسیرهای حمله به داراییهای حیاتی سازمان منتهی میشدند. این شرکت در نتیجه ارزیابی اعلام کرد که ایمن کردن choke point بهطور چشمگیری خطر حملات سایبری را کاهش میدهد.

شرکت مدیریت وضعیت امنیتی XM Cyber دهها هزار مسیر حمله، شامل بیش از ۶۰ میلیون exposure با 20 میلیون سازمان را در طول سال ۲۰۲۳ ارزیابی کرد، سپس مجموعه دادهها را ناشناس کرد و آنها را برای تجزیه و تحلیل به موسسه Cyentia فرستاد؛ در نهایت نتایج این ارزیابی را، در گزارش مدیریت وضعیت مواجهه در سال ۲۰۲۳ (PDF)، ارائه کرده است.

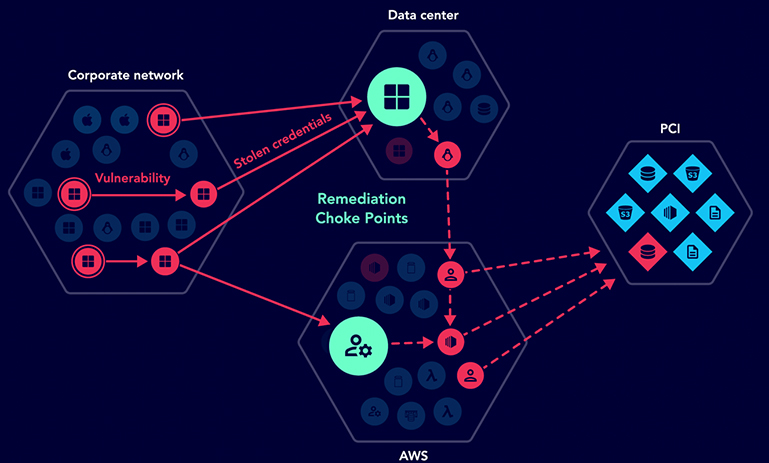

یافتههای اولیه این تجزیه و تحلیل نشاندهنده حجم بسیار زیاد exposure (در معرض خطر قرار داشتن)، در هر ماه بین ۱۱۰۰۰ تا ۲۵۰۰۰، است؛ حدود ۷۵ درصد این آمار به مسیرهای بنبست (dead ends) منتهی میشود که مهاجمان نمیتوانند از آنها سوء استفاده کنند و 2 درصد آنها مربوط به choke pointها میشود. choke point جایی است که چند مسیر حمله، به داراییهای حیاتی همگرا میشوند.

از آنجاییکه پیدا کردن و اصلاح تمام مسیرها غیرواقعبینانه است، ایمن کردن choke pointها باید در اولویت باشد. Zur Ulianitzky، معاون تحقیقات XM Cyber میگوید: “در صورتی که سازمان شما به دنبال کاهش ریسک، به صورت قابل توجه و در کمترین زمان است، باید بدانید که choke pointها نقاط کانونی و تاثیرگذاری هستند که با تمرکز بر اصلاح این نقاط سازمان شما عملا میتواند تمام مسیرهای حمله به داراییهای حیاتی را حذف کند.”

البته این به آن معنا نیست که میتوان حضور محاجم در یک مسیر بنبست (dead ends) را نادیده گرفت. در این رابطه Mike Parkin، مهندس فنی ارشد شرکت Vulcan Cyber هشدار میدهد: “حتی در صورتی که عاملین تهدید،

به داراییها، دستیابی صریح (immediate access) نداشته باشند، باز هم میتوانند صدمات قابل توجهی ایجاد کنند؛ در صورتی محاجمان بتوانند روی یک هدف کم ارزش پایداری کنند، این شانس را پیدا میکنند که در صورت ایجاد فرصت بهتر، حملات خود را تشدید کنند.”

این گزارش شامل یافتههای دقیقتری نیز میشود. برای مثال، “۸۲ درصد سازمانها تحت تاثیر حملاتی قرار میگیرند که اطلاعات، اسناد و گواهینامهها را هدف قرار میدهند و از این مقدار بیش از ۷۰ درصد اقدامات شناسایی شده، مورد سوء استفاده قرار میگیرند.” این موضوع سالها است که به همین نحو ادامه پیدا کرده است. در ادامه گزارش آمده است: “این یک باور نادرست است که پیادهسازی یک معماری zero-trust برای محافظت در برابر تمام تکنیکها، کافی است. با این حال نتایج نشان میدهد که محاجمان همچنان از سوابق اداری و هویتی سواستفاده میکنند.”

Parkin معتقد است فروشندگان باید محصولات را به صورت پیشفرض با پیکربندی ایمن عرضه کنند. او اضافه میکند: “حتی استفاده از احراز هویت چند عاملی (MFA)، برای کاربران تنها در صورتی مفید است که به درستی راهاندازی شود.” “به عقیده او کاربران همچنان بزرگترین چالش، در مدیریت ریسک هستند.” و ادامه میدهد: “تحقیقات ما در ایالت متحده نشان میدهد که حداقل یک سوم سازمانها، انتخاب، ایجاد و مدیریت گذرواژه را به خود کارمندان واگذار میکنند؛ در واقع آمارها در مورد امنیت سایبری در ایالت متحده آمریکا در سال ۲۰۲۳، نشان میدهد که ۳۰ درصد از سازمانهای مورد بررسی، حتی شیوهنامه و راهنمایی بر مدیریت گذرواژه، به کارمندان ارائه نمیکنند.”

تجزیه و تحلیل شرکت XM Cyber همچنین نشان میدهد که “محاجمان میتوانند تنها در ۳ مرحله به ۷۰ درصد داراییهای حیاتی در محیط on-prem دسترسی پیدا کنند. البته در فضای ابری بدتر است، در این محیط،۹۰ درصد داراییهای حیاتی تنها یک هاپ (Hop) با در معرض حمله قرار گرفتن (initial compromise)، فاصله دارند.”

علاوه بر این، «۷۱ درصد از شرکتها دارای exposureهایی هستند که مهاجمان را قادر میسازد ازمحیط on-prem خود به محیط ابری (cloud) بچرخند. در نتیجه آن،۹۲ درصد از داراییهای حیاتی تنها یک هاپ (Hop) با خطر احتمالی فاصله خواهد داشت”. مفهوم واضح است – مهاجمان باید از زیرساختهای ابری دور نگه داشته شوند، اما این امر بدون حفاظت از محیط on-prem قابل دستیابی نیست.

در ادامه گزارش آمده است: “سازمانها در مدیریت محیطهای متنوع on-prem و cloud خود با چالشهای سختی روبرو هستند. بخشی از این چالشها ناشی از عدم توانایی در در نظر گرفتن یک نمای یکپارچه از محیط به صورت کلی و تمرکز بر هر جز به صورت جداگانه و ایزوله است.”

وقتی سازمانها دیدگاهی یکپارچه از بخشهای مجزا محیط خود ندارند، به راحتی میتوان وجوه مشترک آسیب و از طرف دیگر مسیرهای حمله مشخص را از دست داد. Tiquet میگوید: “بزرگترین اشتباهی که سازمانها هنگام مدیریت هویتهای ابری (cloud identities) مرتکب میشوند این است که سعی میکنند آنها را به همان روشی مدیریت کنند که محیطهای on-prem را مدیریت میکرند.” با این حال او مخالف کم اهمیت جلوه دادن zero-trust در گزارش است و اضافه میکند: تنها راه واقعبینانه برای مدیریت هویت (identity management) در دنیای مبتنی بر ابر، اتخاذ یک مدل امنیتی zero-trust است.”

علاوه بر این، به صورت کلی آمار نمیتواند نادرست باشد. Ulianitzky اضافه میکند: “صادقانه بگویم، سازمانها نمیتوانند بهطور واقع بینانه تمام exposureهای موجود در محیط خود را اصلاح کنند؛ حتی با وجود ابزارهای اولویتبندی موجود نیز، فهرستها بسیار طولانی هستند. متأسفانه، صنعت ما تمایل دارد که همه چیز را بحرانی ارزیابی کند، در حالی که برای از اولویت خارج کردن یا به تاخیر انداختن، یا حتی بهطور ایمن نادیده گرفتن ریسک، پیشنهادی ارائه نمیدهد.”

توصیه او این است که همه سازمانها با تمرکز بر اصلاح exposureهایی که در choke pointها قرار دارند، رویکرد جدیدی را برای افزایش کارایی و اصلاح سیستم امنیتی، اتخاذ کنند. و در نهایت به سازمانها و مدیران امنیتی پیشنهاد میکند: “سازمانها میتوانند، با شناسایی و نادیده گرفتن بنبستها (dead ends) حجم کاری برخی از متخصصین خود را کم کرده و آنها را آزاد کنند تا بر روی choke pointها تمرکز کنند. choke pointها درصد بالایی از داراییهای حیاتی در معرض خطر را مشخص میکنند.”

* شرکت XM Cyber یک پلت فرم شبیه سازی حمله را اجرا میکند که نشان میدهد چگونه مهاجمان از نقاط ضعف، برای به خطر انداختن داراییهای حیاتی و سواستفاده از آن در محیطهای ابری و on-prem استفاده میکنند.