سامانه مدیریت دسترسی ممتاز

اصطلاح (PAM) در دنیای امنیت دیجیتال، به مدیریت دسترسیهای ممتاز اشاره دارد و یک راهکار امنیتی در حوزه هویت سازمانی است. این راهکار با نظارت، شناسایی و جلوگیری از دسترسی غیرمجاز به منابع حیاتی، از سازمانها در برابر تهدیدات سایبری محافظت میکند. PAM به شما این امکان را میدهد که متوجه شوید چه کسانی از حسابهای ویژه استفاده میکنند و هنگام ورود به سیستم چه کارهایی انجام میدهند. ادامه مطلب …

-

امنیت شبکه | نرمافزار

ARCON-PAM

PAM (مدیریت دسترسی ممتاز) چیست؟

مجرمان سایبری همیشه بهدنبال راهی برای ورود به شبکه یک سازمان هستند و کاربرانی که “دسترسی ممتاز” دارند، یک هدف جذاب برای آنها هستند. زیرا “دسترسی ممتاز” شاهکلیدی برای درهای بسته شبکه است. در واقع، طبق تحقیق CrowdStrike، ۸۰درصد نقض دادهها از احراز هویتهای (نام کاربری و پسورد) سرقت شده یا لو رفته ناشی میشوند. از این رو راهکار مدیریت دسترسی ممتاز که به اختصار PAM نامیده میشود (Privileged Access Management) بهدلیل تمرکز بر امنیتِ هویت دیجیتال و دسترسی در شبکه، یکی از اجزای مهم هنگام طراحی استراتژیهای امنیتی سازمان است. در این مقاله همراه ما باشید تا با PAM و قابلیتهای آن آشنا بشویم:

تعریف PAM (Privileged Access Management)

اصطلاح (PAM) در دنیای امنیت دیجیتال، به مدیریت دسترسیهای ممتاز اشاره دارد و یک راهکار امنیتی در حوزه هویت سازمانی است. این راهکار با نظارت، شناسایی و جلوگیری از دسترسی غیرمجاز به منابع حیاتی، از سازمانها در برابر تهدیدات سایبری محافظت میکند. PAM به شما این امکان را میدهد که متوجه شوید چه کسانی از حسابهای ویژه استفاده میکنند و هنگام ورود به سیستم چه کارهایی انجام میدهند. همچنین با کنترل تعداد کاربران مدیریتی یا محدود کردن دسترسیهای آنها، امنیت سیستم را افزایش میدهد و نقض دادهها توسط عوامل مخرب را کاهش میدهد. در اینجا لازم است که به شرکت arcon اشاره کنیم. آرکون (arcon) موثرترین و قویترین راهکارهای PAM را ارائه میکند و محصولات آن توسط 1500 مشتری سازمانی بزرگ، در سراسر جهان مورد استفاده قرار گرفته است.

اما عبارت “دسترسی ممتاز” به چه معنا است؟ در یک محیط سازمانی، Privileged Access به یک دسترسی ویژه که بالاتر و فراتر از دسترسی یک کاربر استاندارد باشد، اشاره میکند. دسترسیهای ممتاز دارای مجوزها و قابلیتهای خاصی هستند و به کاربران اجازه میدهند تا وظایف مدیریتی مختلفی را انجام دهند، به اطلاعات حساس دسترسی داشته باشند و تغییراتی را ایجاد کنند که سایر کاربران عادی مجوز انجام آنها را ندارند. به عنوان مثال، در هر دو محیط لینوکس و ویندوز، کاربر ریشه (Root) دارای چنین امتیازاتی است که اقداماتی مانند مدیریت کاربران یا برنامههای کاربردی و دسترسی به منابع سیستم را امکانپذیر میکند. لازم به ذکر است که دسترسی ممتاز میتواند برای کاربران انسانی و همچنین کاربران غیرانسانی مانند برنامهها و هویت ماشینها مورد استفاده قرار بگیرد. وجود PAM به سازمانها اجازه میدهد تا امنیت را در زیرساختها و برنامههای کاربردی خود برقرار کنند و دسترسی به دادههای حساس و محرمانه را حفظ کنند.

مزایای استفاده از PAM

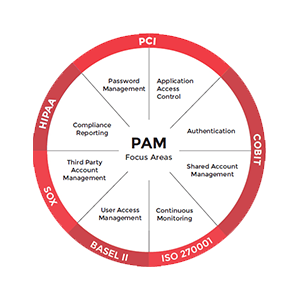

مدیریت دسترسی ممتاز در پیادهسازی راهحل Zero Trust و استراتژیهای دفاع در عمق (راهحلهای امنیتی چند لایه) بسیار ارزشمند است و به سازمانها کمک میکند تا از داراییهای دیجیتال خود محافظت کنند. مدیریت دسترسی ممتاز به سازمانها کمک میکند تا دسترسی به حیاتیترین سیستمها، برنامهها و دادههای خود را که معمولاً برای حسابهای دارای امتیاز محفوظ است، ایمن کنند. با اتخاذ راهکار PAM، سازمانها میتوانند مزایای زیادی را تجربه کنند، از جمله:

نگرش بهبود یافته (Enhanced visibility)

راهکار PAM بهصورت لحظهای، اطلاعات کاملی درباره افرادی که به شبکه، سرور، برنامهها و دستگاههای شبکه دسترسی داشتهاند، ارائه میدهد تا افرادی که سعی در دسترسیهای بدون مجوز دارند، به سرعت شناسایی شوند. علاوه بر این، PAM امکان تنظیم هشدارهای مختلفی را در هنگام مشاهده فعالیتهای مشکوک دارد. استفاده از PAM مانند این است که یک کارآگاه شخصی به مدیر فنآوری سازمان کمک کند یک قدم جلوتر از حملات احتمالی باشد.

بهرهوری بیشتر

راهکار PAM در اکثر نسخههای قابل تهیه در بازار، از فرایند خودکارسازی برای انجام کارهایی مانند ایجاد و مدیریت رمزعبور که در سیستم سنتی به صورت دستی انجام میشود، بهره میبرد. با خودکارسازی این عملکردها توسط PAM، تیمهای فناوریاطلاعات و امنیت میتوانند در زمان و منابع، صرفهجویی ارزشمندی را تجربه کنند.

کاهش انتشار بدافزار

حملات بدافزار اغلب بهدلیل دسترسی مهاجمان به حسابهای ممتاز، مانند حساب مدیریتی (Admin) اتفاق میافتد. چون حساب ممتاز دسترسی گستردهای به اجزای شبکه دارد، آلودگی این حمله با سرعت بیشتری در کل شبکه گسترش مییابد. با مدیریت و کنترل دسترسی کاربران به دادههای مهم و حساس، میتوان به طور قابل توجهی خسارات ناشی از گسترش حملات را کاهش داد.

افزایش مسئولیتپذیری

راهکار PAM با اختصاص دادن دسترسیهای ویژه به افراد دارای حساب ممتاز، به افزایش حس مسئولیتپذیری در کارکنان کمک میکند؛ زیرا هر کاربر دارای حساب ممتاز، مسئول حفظ امنیت اجزای قابل دسترسی خود در شبکه است. هنگام بروز حملات و نفوذ مهاجمان به بخشهای مختلف شبکه، بررسی و رسیدگی به حوادث امنیتی آسانتر خواهد بود.

ریسکها و چالشهای PAM

PAM یک روش امنیتی موثر است که مزایای گستردهای را برای سازمانها فراهم میکند. با بهینهسازی دسترسی ممتاز، PAM به سازمانها کمک میکند تا سطح حملات را به حداقل برسانند، به طور موثر با تهدیدهای خارجی، رفتار نادرست درون سازمانی یا خطاهای سهوی مقابله کنند. هدف اصلی PAM، اجرای “اصل حداقل امتیازات”PoLP (The principle of least privilege) است که شامل محدود کردن حقوق و مجوزهای دسترسی برای کاربران، حسابها، برنامهها، سیستمها، دستگاهها و فرآیندهای محاسباتی به حداقل مطلق مورد نیاز برای فعالیتهای معمول مجاز است. با اینحال استفاده از PAM میتواند با برخی از چالشها و خطرات بالقوه زیر همراه باشد:

چالشهای استفاده از راهکار PAM | |

پیچیدگی | استقرار و مدیریت راهکار PAM میتواند پیچیده باشد و نیاز به برنامهریزی دقیق برای ادغام با سیستمهای موجود دارد. |

مقاومت کاربر | کاربرانی که دسترسی ممتاز دارند ممکن است به دلیل تغییرات در روند کاری و اقدامات امنیتی اضافی، در برابر اجرای راهکار PAM مقاومت کنند. |

تنظیمات اشتباه | پیکربندی نادرست راهکار PAM میتواند منجر به اختلال در فرآیندهای اصلی یا اعطای سطح امتیاز نادرست به کاربران شود. |

تنها نقطه شکست | اگر خود سیستم PAM در معرض خطر قرار بگیرد، میتواند منجر به عواقب شدیدی شود و به مهاجمان اجازه دسترسی به تمام حسابهای دارای امتیاز را بدهد. |

سربار عملیاتی | PAM میتواند یک سرفصل کاری جدید به جهت اعطای دسترسی و مدیریت حسابهای ممتاز کاربران مجاز، برای تیم فنآوری یک سازمان اضافه کند. |

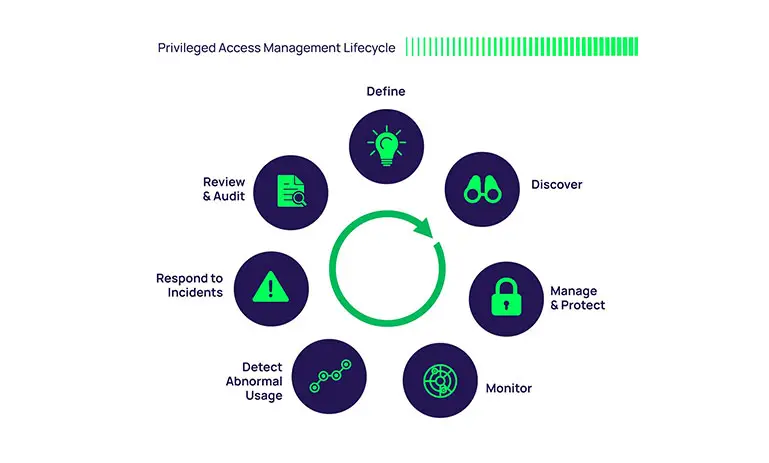

نحوه عملکرد PAM

مدیریت دسترسی ممتاز با کنترلهای امنیتی و اعمال سیاستها، دسترسی به حساب ممتاز را محدود و مدیریت میکند. این شامل احراز هویت، اعطای مجوز، و تکنیکهای گزارشگیری ایمن است تا مدیر فنآوری از دسترسی تنها افراد مجاز به سیستمها و دادههای حساس اطمینان یابد. علاوه بر این، راهکار PAM از قابلیت منحصربهفرد Session Monitoring and Recording پشتیبانی میکند که تیمهای فنآوری اطلاعات و امنیت را قادر میسازد رفتارهای کاربران ممتاز را تماشا و تجزیه و تحلیل کنند. PAM تضمین میکند که کاربران فقط سطوح دسترسی ضروری لازم برای مسئولیتهای شغلی خود را دارند. PAM بر اساس امتیاز (Privileged) عمل میکند، اما امتیاز چیست؟

امتیازات چیست و چگونه ایجاد میشوند؟

امتیازها به مجوزها و قابلیتهای ویژه اعطا شده به کاربران، برنامهها یا فرآیندهای درون یک سیستم اشاره دارد. این مجوزها به کاربران یا فرآیندها اجازه میدهد تا به منابع حیاتی مانند فایلها، دایرکتوریها، پایگاههایداده، پیکربندیهای شبکه یا تنظیمات مدیریتی دسترسی داشته باشند و اقدامات خاصی را انجام دهند. نمونههایی از امتیازات معمول شامل امکان خواندن، نوشتن، اجرا، تغییر، حذف، ایجاد و مدیریت و… هستند. امتیازها برای اعطای مجوز ویژه به حسابها ضروری هستند؛ با این حال، آنها همچنین خطر امنیتی قابل توجهی را ایجاد میکنند، زیرا میتوانند توسط مهاجمان داخلی یا خارجی مورد سوءاستفاده قرار بگیرند. با توجه به اینکه امتیازات توسط PAM به حسابها اعمال میشوند، باید درک درستی از حساب ممتاز داشته باشیم.

حساب ممتاز (Privileged Account)

حسابهای ممتاز، حسابهای کاربری (User accounts) یا حسابهای خدماتی (Service accounts) هستند که مجوزهای بالاتری نسبت به حسابهای کاربری معمولی دارند و از اعتبارنامههای ممتاز (Privileged Credentials) برخوردار هستند. این حسابها دارای ویژگیهای مدیریتی هستند و میتوانند اقدامات مهمی مانند نصب نرمافزار، تغییر تنظیمات سیستم، دسترسی به دادههای حساس و مدیریت حسابهای کاربری را انجام دهند. حسابهای ممتاز اغلب هدف حملات قرار میگیرند زیرا بدست آوردن آنها کنترل گستردهای بر روی سیستمها و دادههای یک سازمان به مهاجمان میدهد. بنابراین، ایمنسازی حسابهای ممتاز یکی از اصلیترین وظایف PAM است.

اعتبارنامههای ممتاز (Privileged Credentials) چیست؟ اعتبارنامههای ممتاز اطلاعات احراز هویت مرتبط با حسابهای ممتاز هستند. آنها شامل نامهای کاربری، رمزهای عبور، کلیدهای API، کلیدهای رمزنگاری، گواهیها و هر گونه اعتبار مورد نیاز برای دسترسی و بهرهبرداری از حسابهای ممتاز هستند. مدیریت صحیح و حفاظت از اعتبارنامههای ممتاز برای جلوگیری از دسترسی غیرمجاز و اطمینان از اینکه فقط کارکنان مجاز میتوانند در صورت لزوم از آنها استفاده کنند، حیاتی است.

در جدول زیر، با چندین نمونه از حسابهای ممتاز آشنا میشویم:

حسابهای ممتاز | |

کاربر ادمین (Administrator rights) | کاربرانی که دارای امتیازات مدیریتی هستند، این اختیار را دارند که تنظیمات سیستم، پیکربندی نرمافزار و تغییرات حسابهای کاربری را اجرا کنند. |

کاربر ریشه (Root access) | در سیستمعاملهای یونیکس و مشابه آن، “root” یک حساب کاربری ابرکاربر (Super User) است که دسترسی نامحدودی به تمام منابع و فایلهای سیستم دارد. |

دسترسی مدیر پایگاه داده (Database administrator access) | مدیران پایگاهداده (DBA) با مدیریت و کنترل پایگاههایداده امکان ایجاد، تغییر و حذف ساختارها را دارند. |

دسترسی در سطح برنامه (Application-level privileges) | برخی از برنامهها برای انجام برخی وظایف، مانند دسترسی به دادههای حساس یا انجام عملیات در سطح سیستم، به امتیازات بالاتری نیاز دارند. |

دسترسی پیکربندی شبکه (Network configuration privileges) | کاربران با این سطح دسترسی، میتوانند تنظیمات شبکه، روترها، فایروالها و سایر موارد مربوط به شبکه را پیکربندی کنند. |

مدیریت کلید رمزگذاری (Encryption key management) | این کاربران میتوانند کلیدهای رمزگذاری که دادههای حساس سازمان را ایمن میکند، مدیریت و کنترل کنند. |

کنترل دسترسی فیزیکی (Physical access control) | این مجوز شامل دسترسی فیزیکی است و به افراد خاصی اجازه ورود به مناطق امن (مانند مرکز داده) یا تعامل با اجزای سختافزاری را میدهد. |

دسترسی سیستمهای مالی (Financial systems access) | کارمندان بخشهای مالی و حسابداری میتوانند به نرمافزار و سیستمهای مالی برای پردازش تراکنشها و انجام وظایف شغلی خود دسترسی داشته باشند. |

مدیریت زیرساخت ابری (Cloud infrastructure management) | مدیران بخش فضای ابری، دارای امتیازاتی برای مدیریت منابع ابری، ماشینهای مجازی، ذخیرهسازی و اجزای شبکه در محیطهای ابری هستند. |

محیطهای توسعه و تولید (Development and production environments) | توسعهدهندگان نرمافزارها ممکن است سطوح مختلفی از دسترسی در محیطهای توسعه و تولید داشته باشند که به آنها امکان ایجاد، آزمایش و استقرار نرمافزار را میدهد. |

تفاوت PAM با IAM (مدیریت هویت و دسترسی):

در حوزه امنیت سایبری، مدیریت هویت و دسترسی ((IAM مخفف Identity and Access Management بهعنوان یکی از پارامترهای مهم امنیتی، هویتهای دیجیتال کاربران مرتبط با منابع، شبکه و دیتابیسها را تنظیم و ایمن میکند. IAM شامل فرآیندهایی مانند شناسایی، احراز هویت و اعطای مجوز در اکوسیستم دیجیتال سازمان است که به عنوان یک سپر محافظ، از دسترسی غیرمجاز و نقض دادهها جلوگیری میکند. دو راهکار IAM و PAM با یکدیگر تفاوتهای بسیاری دارند، اما برخی مواقع به جای یکدیگر اشتباه گرفته میشوند.

هدف از راهکار IAM، مدیریت و نظارت بر امنیت تمام شبکههای یک سازمان است. IAM با تعداد زیادی از کاربران در سراسر یک سازمان، مستقل از زیرساخت یا دستگاههای آن، ارتباط دارد و بر شناسایی و تأیید کاربران و اعطای دسترسی آنها به برنامهها و خدمات مختلف تمرکز دارد. در مقابل هدف راهکار PAM، مدیریت مجموعه کوچک و خاصی از کاربران و ماشینهایی است که برای انجام کارهای حساس به سطح خاصی (ممتاز) از دسترسی نیاز دارند. PAM مسئولیت نظارت بر دسترسی و فعالیتهای کاربر را بر عهده میگیرد.

تفاوت PAM با PIM و PUM:

سه راهکار مدیریت ممتاز در هنگام طراحی امنیت هویت سازمانی وجود دارد. مدیریت دسترسی ممتاز (PAM)، مدیریت هویت ممتاز (PIM) و مدیریت کاربر ممتاز (PUM) راهکارهایی هستند که تیم فنآوری اطلاعات یک سازمان را قادر میسازد تا یک استراتژی امنیتی بر مبنای کاربر ایجاد کند. این راهحلها، امکان مدیریت و کنترل دسترسی موثری ایجاد میکنند که بسیار انعطافپذیر هستند. به اختصار به تفاوتهای این سه راهکار میپردازیم:

- مدیریت دسترسی ممتاز (: (Privileged Access Management راهکار PAM در درجه اول بر ایمنسازی و مدیریت حسابها و دسترسیهای ممتاز، با کنترل و نظارت بر اعتبارنامههای ممتاز و احراز هویت تمرکز دارد.

- مدیریت هویت ممتاز (: (Privileged Identity Management راهکار PIM ضمن مدیریت و ایمنسازی هویتهای ممتاز، بر راهبری “چرخه حیات هویت” (Identity Lifecycle)، کنترل دسترسی مبتنی بر نقش و تسلط بر حسابهای ممتاز اشاره دارد.

- مدیریت کاربران ممتاز (: (Privileged User Management راهکار PUM به طور خاص بر مدیریت و نظارت فعالیتهای کاربران ممتاز، رفتار کاربر، نظارت بر Sessionها، ثبت فعالیت و ارتقای امتیاز تمرکز دارد. این راهکار نقضهای امنیتی احتمالی را شناسایی میکند و تهدیدات داخلی را کاهش میدهد.

راهکارهای PAM به سازمانها اجازه میدهند تا سیاستهای دسترسی را با در نظر گرفتن عوامل زمینهای مختلف، مانند نقشهای کاربر، زمان دسترسی، نوع دستگاه، مکان و غیره تعریف کنند. از سوی دیگر، راهحلهای PIM عمدتاً بر مدیریت و ایمن کردن هویتهای ممتاز تمرکز دارند. راهکار PUM بر نظارت و کنترل حسابهای کاربری ممتاز به جای در نظر گرفتن عوامل زمینهای تاکید دارد. بنابراین، راهحلهای PAM عموماً جامعترین قابلیتهای کنترل دسترسی را ارائه میکنند، در حالی که راهحلهای PIM و PUM ممکن است عملکرد محدودی در این زمینه داشته باشند.

سخن پایانی:

وجود مدیریت دسترسی ممتاز PAM در هر سازمانی ضروری است. حسابهای ممتاز، به بخشهای وسیعی از یک شبکه دسترسی دارند و سوءاستفاده از آنها خسارات سنگینی به یک سازمان وارد میکند؛ زیرا مجرمان سایبری به جای نفوذ به سیستم یک کاربر، ممکن است به کل سازمان دسترسی یابند. راهکار PAM یک استراتژی امنیتی است که برای کنترل و نظارت بر این حسابهای قدرتمند طراحی شده و خطرات مرتبط با استفاده از آنها را کاهش میدهد.

جهت دریافت مشاوره فنی در خصوص راهکار PAM، با کارشناسان بخش فروش شرکت مهندسی و امنیت شبکه دژپاد تماس بگیرید تا شما را در انتخاب راهکار امنیتی متناسب با نیاز سازمان شما، همراهی کنند.