مقدمه

احتمالا بسیاری افراد هستند که تصور میکنند ایمن نگه داشتن شبکه، در حد نصب یک فایروال و استفاده از نرمافزارهای آنتیویروس ساده است. شاید این طرز تفکر در گذشته و ابتدای استفاده از اینترنت و ایجاد شبکه در سازمانها درست بود، اما امروزه این راهحل فقط برای کامپیوترهای شخصی مناسب است. ایمن نگه داشتن شبکه سازمان در برابر حملات سایبری بسیار پیچیدهتر شده و میان کاربر نهایی و تهدید بالقوه، نه فقط یک لایه، بلکه در واقع هفت لایه امنیت وجود دارد که هر کدام بخشی از نیازهای امنیتی را پوشش میدهد و در نهایت منجر به تامین امنیت در تمام شبکه میشود. در این مقاله به توضیح و تعریف این هفت لایه میپردازیم.

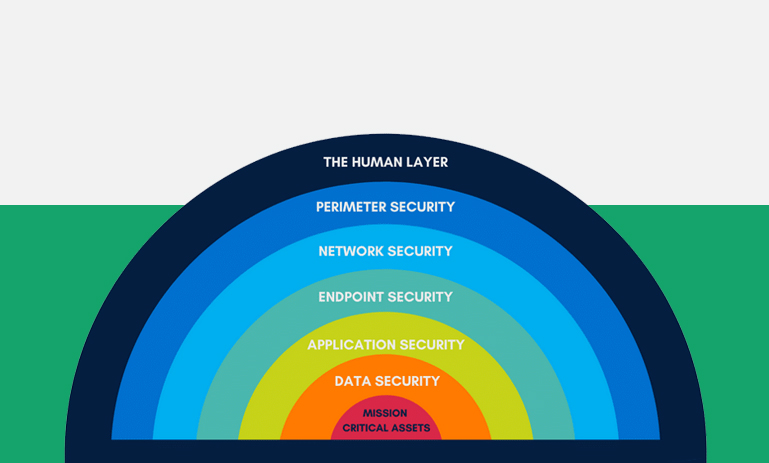

در اواخر دهه 1970، سازمان بینالمللی استانداردسازی (ISO) دریافت که نحوه شبکهسازی کامپیوترها، مدلها و فناوریهای مختلف باید طبق یک استاندارد انجام شوند. در آن سالها در واقع فقدان وجود این استاندارد توسط متخصصان بسیار مورد بحث قرار گرفت. در همین راستا، ISO مدل اتصال متقابل سامانههای باز (OSI) را با هفت لایه امنیت سایبری توسعه داد، که این مدل مرجعی شد برای نشان دادن لایههای مختلف در شبکه و نحوه اتصال آنها با یکریگر.

هفت لایه امنیت مدل OSI عبارتند از: لایه انسانی (Human Layer)، لایه محیطی (Perimeter Layer)، لایه شبکه (Network Layer)، لایه نقطه پایانی (Endpoint Layer)، لایه کاربردی (Application Layer)، لایه داده و اطلاعات (Data Layer) و لایه داراییهای حیاتی (Mission Critical Layer). هر لایه بیانگر مرحله متفاوتی در ارتباطات شبکه است، از شخصی که بر روی صفحه کلید تایپ میکند تا دادههایی که سیستم برای اجرای برنامهها استفاده میکند.

این مدل در نهایت با مدل TCP/IP جایگزین شد، که به عنوان پایه و اساس ایترنت امروزی به کار گرفته شده است. اما مدل OSI همچنان برای اینکه افراد بتوانند نحوه حرکت دادهها در شبکه (محل انجام اقدامات امنیتی در هر لایه) را تجسم کنند بسیار مفید است. وقتی به مدل OSI نگاه میکنید کاملا واضح است که برای محافظت کامل از شبکه، به بیش از چند پروتکل امنیتی نیاز دارید. باید تمام نقاط دسترسی بالقوه که در معرض آسیبپذیری و استفاده هکرها است به دقت شناسایی شوند. در ادامه به صورت دقیقتر این هفت لایه امینیت سایبری را بررسی میکنیم. مشخص است که برای متخصصان امنیت سایبری شناخت این هفت لایه امنیت، اولین قدم است.

لایه انسانی (Human Layer)

افرادی که از شبکه در سازمان استفاده میکنند، ضعیفترین حلقه هستند. در واقع طبق گزارشها، بیش از 90% تمام موارد نقض امنیتی، توسط کاربران ایجاد میشود، این به این معنی نیست که کاربران عمدا به هکرها اجازه دسترسی میدهند، فقط این لایه به راحتی مورد بهرهبرداری قرار میگیرد. بهترین رویکرد برای ایمن نگه داشتن لایه انسانی، دادن آموزشهای مناسب به کاربران است. راهاندازی یک برنامه مناسب برای آموزش کارکنان در مورد مزایا و روشهای تامین امنیت، احتمال آسیب را از این طریق به میزان قابل توجهی کاهش میدهد. این برنامه شامل دستورالعملهایی در مورد نحوه شناسایی تلاش برای فیشینگ، نحوه تنظیم و ایجاد یک رمز عبور مناسب و اطلاعاتی در مورد حملات سایبری فعلی است. کنترل و محدودسازی دسترسی نیز یکی از روشهای مفید برای ایمنسازی لایه انسانی است، زیرا به این صورت میتوان میزان آسیب را، در صورت حمله موفقیتآمیز، به یک بخش کوچک محدود کرد.

لایه محیطی (Perimeter Layer)

این لایه بیرونی شبکه است، یعنی جایی که همه دستگاهها، چه به صورت وایرلس و یا از طریق کابل، به یکدیگر متصل میشود. تا همین سالهای اخیر ایمنسازی محیط نسبتا آسان بود چون دستگاههای متصل به شبکه فقط محدود به کامپیوترها بود، اما امروزه علاوهبر کامپیوتر وسایل دیگری نیز نظیر دستگاههای اینترنت اشیا (IoT)، لپتاپها، چاپگرها، دستگاههای کپی و اسکن، تلفنهای همراه و خیلی موارد دیگر، به شبکه سازمان اضافه شده است.

در مرحله اول باید یک فهرست از تمام دستگاههای متصل به شبکه تهیه کنید، که البته این امر با توجه به افزایش ناگهانی میزان کار به صورت ریموت (پس از فراگیری کرونا) تا میزانی چالشبرانگیز شده است. برای ایمن نگه داشتن این لایه از شبکه داشتن یک لیست از تمام سیستمها بسیار اهمیت دارد. در مرحله بعد، باید مشخص کنید که چه دادههایی از این لایه عبور میکند، و در نهایت باید با روشهایی چون استفاده از فایروال، رمزگذاری دادهها، نصب نرمافزار آنتیویروس، مدیریت دستگاهها و ایجاد یک DMZ (demilitarized zone) ایمن برای یک لایه حفاظتی اضافه، این لایه را محافظت کرده و ایمن کنید.

لایه شبکه (Network Layer)

مشابه لایه محیطی در این بخش هم نگرانی از این است که چه کسانی و چه دستگاههایی میتوانند به سیستمهای شما دسترسی داشته باشند. اما بخش مهمتر و نقطه تمایز لایه شبکه این است که افراد غیرمجاز پس از ورود به سیستم، میتوانند به چه دادههایی دسترسی داشته باشند. بهترین روش برای تامین امنیت در این لایه این است که دسترسی هر بخش از سازمان را محدود کنید و به کارمندان و دستگاهها فقط اجازه دسترسی به دادههایی را بدهید که برای انجام کارهایشان ضروری است. در این صورت با بروز حادثه در یک واحد، تنها بخش کوچکی از شبکه آسیب میبیند. این تضمین میکند که آسیبهای ناشی از خطای انسانی و تاثیر دستگاههایی که در معرض خطر قرار میگیرند، محدود شود.

لایه نقطه پایانی (Endpoint Layer)

نطقه پایانی، هر دستگاهی است که به شبکه شما متصل میشود، که همانطور که در بالا اشاره کردیم این شامل دستگاههای زیادی میشود، به هین دلیل است که داشتن مدیریت مناسب و نظارت مداوم بر این دستگاهها بسیار مهم است.

برای ایمنسازی این لایه رمزگذاری (Encryption) بسیار کلیدی است، اما نمیتوانید آن را فقط به دادههای خود محدود کنید بلکه باید به رمزگذاری جامع نقاط پایانی (endpoint encryption) را انجام دهید تا اطمینان حاصل کنید دستگاهها در محیطی امن کار میکنند.

مدیریت دستگاه تلفن همراه (Mobile device management یا MDM) نیز یک جنبه حیاتی از فرآیند امنیت نقطه پایانی است. سیستم مدیریت دستگاه تلفن همراه (MDM) این امکان را مهیا میسازد که کنترل تلفن همراه را، از راه دور بدون هیچ گونه حد و مرزی در اختیار داشته باشید. یعنی در صورت نیاز میتوانید موبایل را قفل کرده و همه اطلاعات آن را پاک کنید.

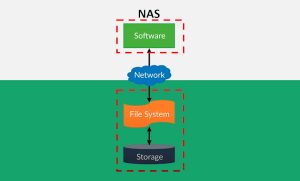

لایه کاربردی (Application Layer)

لایه کاربردی در ارتباط با نرمافزار و برنامههایی است که در سازمان استفاده میکنید. مانند Microsoft Office، Slack، Zoom و برنامهی دیگری که به صورت روزانه استفاده میکنید باید ایمن باشد. در مرحله اول باید اطمینان حاصل کنید که برنامهها همیشه بهروز باشند. به این صورت اطمینان حاصل میکنید که هرگونه مشکل امنیتی، شناخته شده و رفع شده است. علاوهبر آن فایروالهای نسل بعدی ( NGFW ) نیز در حفاظت از برنامهها نقش بزرگی دارند. مانند استفاده از Sandbox، برای برنامههای مبتنی بر مرورگر (browser-based)، و ایجاد Software Restriction یا محدودیت نرم افزاری برای جلوگیری از نصب برنامهها در محیط شبکه.

لایه دادهها و اطلاعات (Data Layer)

میتوان گفت اکثر جرایم سایبری با هدف دستیابی به دادهها انجام میشود، پس این لایهای است که به بیشترین مراقبت نیاز دارد زیرا اطلاعات، ارزشمندترین دارایی یک سازمان است.

نوع دادههای یک کسبوکار به حوزه فعالیت سازمان بستگی دارد، که میتواند شامل دادههایی مانند اطلاعات مشتریان، اطلاعات پرداخت و حسابهای بانکی، اسرار تجاری، اطلاعات پزشکی یا دادههای علمی باشد. از بین رفتن دادهها میتواند خسارتهای جبران ناپذیری به کسبوکار شما وارد کند. ایمنسازی این بخش، شامل رمزگذاری فایل و دیسک (file and disk encryption) پشتیبانگیری منظم از همه دادهها و فرآیندها، اهراز هویت دو مرحلهای و مدیریت ریسک شرکت و …، میشود.

لایه داراییهای حیاتی (Mission Critical Layer)

این قسمت شامل دادههایی میشود که سازمان بدون آن نمیتواند به کارخود ادامه دهد نمونه ای از داراییهای حیاتی در صنعت بهداشت و درمان، نرم افزار پرونده الکترونیک پزشکی (EMR) است و در بخش مالی، سوابق مالی مشتریان، همینطور شامل سیستم عامل، زیرساختهای ابری و موارد دیگر نیز میشود. چالش این مرحله در آن است که این اطلاعات از سازمانی به سازمان دیگر متفاوت است و برای هر کسبوکار به صورت منحصربهفرد تعریف میشود. نآن

در کل، هر لایه امنیت بر جنبه متفاوتی تمرکز دارد، اما هدف نهایی این است که سازمان همواره در حال فعالیت و ایمن باشد.