فایروال

طی سالهای اخیر، حملات سایبری با کمک هوشمصنوعی، بسیار قدرتمند شدهاند و به کسبوکارها آسیبهای جدی وارد میکنند. در چنین شرایطی حفظ امنیت شبکه برای مدیران فنآوری، مانند یک بازی شطرنج است. هرچقدر هم که با شیوه حملات قبلی آشنا باشند، بازهم با یک استراتژی جدید غافلگیر خواهند شد. به همین جهت، استفاده از راهکار امنیتی موثر، میتواند یا از وقوع حمله جلوگیری کند یا میزان خسارت را به حداقل برساند.

در طراحی ساختار امنیت شبکه هر سازمان، استفاده از فایروال یک “الزام” است. مختصصان امنیت شبکه میگویند “اگر کسبوکار شما به اینترنت متصل است، شما به یک فایروال نیاز دارید“. بیشتر بخوانید…

-

امنیت شبکه | سختافزار

Cisco Firepower 1000 Series

-

امنیت شبکه | سختافزار

Cisco Firepower 9300 Series

-

امنیت شبکه | سختافزار

Cisco Secure Firewall 1200 Series

-

امنیت شبکه | سختافزار

Cisco Secure Firewall 3100 Series

-

امنیت شبکه | سختافزار

Cisco Secure Firewall 4200 Series

-

امنیت شبکه | سختافزار

Fortinet Next-Generation Firewall

-

امنیت شبکه | سختافزار

Palo Alto Networks® Next-Generation Firewalls

-

امنیت شبکه | سختافزار

Sophos 1st Gen XGS Desktop Firewall

-

امنیت شبکه | سختافزار

Sophos 2nd Gen XGS Desktop Firewall

فایروال (Firewall)

کلمه “Firewall” (فایروال) در اصل یک اصطلاح در معماری ساختمان است که به نوع خاصی از دیوار برای جلوگیری از گسترش آتش از محل شروع به بخشهای دیگر ساختمان اشاره دارد. این دیوارها در درجات مختلف، مقاوم به آتش هستند و میتوانند از پخش شدن آتش در ساختمان جلوگیری کنند یا سرعت آن را کاهش دهند. این مفهوم بعدها در ابتدای دهه 1980، به دنیای کامپیوتر و شبکههای ارتباطی منتقل شد. همانطور که دیوارهای مقاوم به آتش از گسترش شعلهها و حرارت جلوگیری میکنند، فایروال شبکه نیز از گسترش دسترسی غیرمجاز و حملات سایبری از محل نفوذ به بخشهای دیگر شبکه جلوگیری میکند.

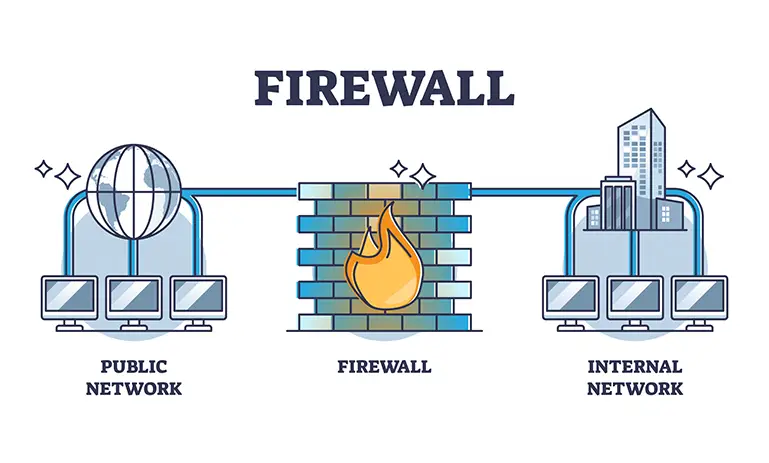

تعریف فایروال (Firewall) شبکه چیست؟ در تعریف، فایروال یک دستگاه سختافزاری (یا نرمافزاری) حوزه امنیت در شبکههای کامپیوتری است که برای نظارت، فیلتر و کنترل ترافیک ورودی و خروجی شبکه، بر اساس قوانین امنیتی از پیش تعریف شده، طراحی شده است. هدف اصلی یک فایروال “ایجاد یک مانع بین یک شبکه داخلی قابل اعتماد و شبکههای خارجی غیرقابل اعتماد” است. به زبان ساده، فایروال مانند یک دروازه بازرسی هنگام ورود و خروج دادهها بین شبکه داخلی و شبکههای دیگر (مانند اینترنت) عمل میکند.

فایروال به دو صورت سختافزاری و نرمافزاری در شبکهها قابل استفاده است. آنها بستههای داده ((Data packet را بررسی میکنند و بر اساس مجموعهای از قوانین، به آنها اجازه عبور میدهند یا آنها را مسدود میکنند. سازمانها میتوانند این قوانین را بر اساس معیارهای مختلف، مانند آدرس IP مبدا و مقصد، شماره پورت و نوع پروتکل پیکربندی کنند. فایروال معمولاً در لایه 3 و 4 مدل OSI کار میکند. فایروال در لایه 3 (لایه شبکه) از IP برای فیلترشدن استفاده میکند و در لایه 4 (لایه انتقال) از پروتکلهای TCP و UDP بهره میبرد. امروزه فایروالهای پیشرفته حتی میتوانند لایه 7 (لایه برنامه) را درک کنند و در آن به حفاظت بپردازند.

فایروال و امنیت شبکه

دفاع در برابر تهدیدات سایبری پیشرفته، همزمان با ظهور فضاهای ابری و محیطهای کاری ترکیبی (هیبریدی)، نیازمند راهحلهای امنیتی با رویکرد چند لایهای [1](Layered security) است که به دفاع در عمق معروف است و فایروالها یکی از قویترین و جزء اولین لایههای امنیتی هستند.

فایروالها یکی از ستونهای امنیت شبکه هستند و در خط مقدم حملات سایبری، شبکه را از دسترسی غیرمجاز محافظت میکنند. آنها مانع از ورود مهاجمان، هکرها، رباتهای نرمافزاری و سایر تهدیداتی میشوند که برای سرقت دادههای حساس یا محرمانه، به یک شبکه خصوصی نفوذ میکنند. برای انجام اینکار، فایروالها جریان دادهها را با تشکیل یک محیط امن پیرامون شبکه یا کامپیوتر هدایت میکنند. این امر مانع از دسترسی افراد بدون مجوز، به منابع شبکه میشود. بدون این لایه حفاظتی، تقریباً هر کسی میتواند وارد شبکه شده و هر کاری که میخواهد را انجام دهد. امروزه، فایروالهای نسل بعد [2](NGFW) با بهرهمندی از هوش مصنوعی (AI) و یادگیری ماشینی (ML) امنیت شبکه را به شکل چشمگیری افزایش میدهند. آنها با ترکیب نقاط قوت ابزارهای سنتی با فناوریهای جدید، حتی در برابر پیچیدهترین استراتژیهای مهاجمان سایبری نیز بهخوبی مقاومت میکنند.

فایروال چه کاری انجام میدهد؟

فایروالها بهصورت معمول و در یک چیدمان استراتژیک، در لبه شبکه (Network edge) یا در یک مرکز داده (Data center) مستقر میشوند، تا به هر چیزی که تلاش میکند از مرز یک شبکه عبور کند، از نزدیک نظارت کنند. این دید به فایروال اجازه میدهد تا بستههای داده را بهصورت دقیق و در لحظه (Real-time) بررسی و احراز هویت کند. بررسی بستهها به این صورت است که آیا بر اساس قوانین و معیارهای از پیش تعریف شده، یک تهدید محسوب میگردد یا خیر؛ نتایج بررسی اگر نتواند الزامات را برآورده کند، فایروال آن بسته داده مسدود میکند. فایروالها هنگام بررسی ترافیک ورودی و خروجی، برای یافتن هرگونه رفتار مشکوک، از شبکه در برابر موارد زیر محافظت میکنند:

- دسترسی غیرمجاز: فایروالها از دسترسی غیرمجاز به دادههای ذخیره شده جلوگیری میکنند و حملات بدافزارها را خنثی میکنند. برخی از تهدیدهای خارجی، با رفتارهای مخرب یا غیر معمول، عبارتند از: انواع بدافزارها، حملات درهای پشتی[3](Backdoor)، ایمیلهای فیشینگ و حملات انکار سرویس [4](Denial-of-service: DoS).

- محدود کردن ترافیک: فایروال میتواند قوانین و سیاستهایی را (Rules and Policies) برای محدود کردن انواع خاصی از ترافیک خروجی اعمال کند؛ این محدودیتها به شناسایی فعالیتهای مشکوک و کاهش نفوذ دادهها، مانند جلوگیری از تهدیدهای داخلی (تلاش نیروهای داخلی خرابکار) کمک میکند.

توابع مورد استفاده در فایروال: NAT و VPN

فایروالها، بخشهای مختلفی را تحت پوشش حفاظتی خود قرار میدهند، اما دو بخش مهم برای ورود و خروج دادهها در شبکه وجود دارد که فایروالها مستقیما بر روی آنها نظارت میکنند. هر دو مورد NAT و VPN دو فنآوری مجزا هستند که هر کدام مجموعهای از عملکردهای مربوط به امنیت شبکه و اتصال را بر عهده دارند؛ در حالی که NAT با ترجمه آدرس، به مسیریابی دادهها در اینترنت مرتبط است، VPN برای ایجاد اتصالات امن و رمزگذاری شده از طریق اینترنت استفاده قرار میگیرد.

ترجمه آدرس شبکه (Network Address Translation: NAT): پروتکل NAT به دستگاههای مختلف در یک شبکه خصوصی اجازه میدهد تا یک آدرس IP عمومی را برای ورود به اینترنت به اشتراک بگذارند. NAT روی فایروال (یا روتر) قابل استقرار یا تنظیم است و برای محافظت از شبکههای داخلی کار میکند. با استفاده از این فنآوری، همه دستگاههای موجود در شبکه محلی، دارای آدرسهای IP خصوصی متفاوتی هستند، در حالی که آدرس IP عمومی مورد استفاده آنها میتواند یکسان باشد.

اما وجود NAT چگونه به امنیت شبکه کمک میکند؟ در یک محیط اداری، هر کارمند از کامپیوتر یا تلفنهمراه در اختیار خود، برای اتصال به اینترنت جهت ارسال ایمیل، دسترسی به منابع یا استفاده از خدمات ابری سازمان و… استفاده میکند. علیرغم اینکه هر دستگاه دارای یک آدرس IP خصوصی در شبکه داخلی است، تمام ترافیک خروجی به اینترنت از طریق یک (یا چند) آدرس IP عمومی ارسال میشوند. چون از دید ناظر درون اینترنت، مشخص نیست کدام دستگاه داخل یک سازمان در حال استفاده از این آدرس IP عمومی است، به همین دلیل، شناسایی و هدف قرار دادن مستقیم دستگاههای داخل شبکه خصوصی، برای مهاجمان سایبری دشوار یا غیرممکن میشود. پروتکل NAT آدرس مقصد یا مبدأ بستههای داده را هنگام عبور از فایروال تغییر میدهد. این امر به چندین دستگاه اجازه میدهد تا با استفاده از آدرس IP یکسان به اینترنت متصل شوند، که به محافظت از دستگاههای شبکه خصوصی هنگام مواجه با تهدیدات مستقیم خارجی کمک میکند.

شبکه خصوصی مجازی (Virtual Private Network: VPN): پروتکل VPN (شبکه خصوصی مجازی)، یک اتصال امن و رمزگذاری شده بین یک دستگاه و یک سرور راه دور ایجاد میکند. استفاده از VPN باعث میشود تا آدرس IP و موقعیت مکانی دستگاه استفاده کننده، مخفی بشود و ترافیک دادهها از طریق سرور بهصورت امن هدایت شود؛ در این صورت از دید ناظر بیرونی، به نظر میرسد که از دستگاه از مکان دیگری (بهغیر از موقعیت فیزیکی کنونی) به اینترنت دسترسی دارد. یک اتصال VPN میتواند به محافظت از حریم خصوصی کاربران هنگام اتصال دو یا چند سایت تجاری، اجازه دادن به کارمندان از راه دور برای اتصال به شبکه سازمان، اتصال به سرورهای ابری برای انجام کارهای محوله یا مدیریت بخشهای مختلف و حتی رمزگذاری دادههای حساس هنگام استفاده از شبکههای غیرقابل اعتماد کمک کند.

فایروال و VPN میتوانند برای افزایش امنیت و حریم خصوصی با هم کار کنند. برخی از فایروالها (VPN Firewall)[5] امکان پشتیبانی از VPN را برای جلوگیری از دسترسی یا سوءاستفاده کاربران خرابکار یا غیرمجاز دارند، تا امنیت کاربران هنگام ارسال دادههای حساس یا تجاری از این طریق، برقرار شود. در اینجا هدف یک فایروال، خواه سختافزار یا نرمافزاری این است که اطمینان حاصل کند فقط ترافیک مجاز از آن VPN عبور میکند. فایروالها هنگام محافظت از شبکه خصوصی مجازی، معمولاً در انتهای سرور اتصال قرار میگیرند. هنگامی که یک فایروال در پشت سرور VPN راهاندازی میشود، جریان دادهها را بهنحوی فیلتر میکند تا فقط دادههای مجاز مربوط به VPN از آن عبور کند.

[1] در حوزه فنآوری اطلاعات، امنیت چند لایهای به معنای محافظت از داراییهای دیجیتال با چندین نوع مختلف از ابزارهای امنیتی است، به نحوی که هر لایه یک دفاع اضافی را ارائه می دهد.

[2] فایروال نسل بعدی (NGFW) بخشی از نسل سوم فنآوری فایروال است که یک فایروال عادی را با عملکردهای فیلترینگ جدید و هوشمند ترکیب میکند.

[3] درپشتی به هر روشی اطلاق میشود که توسط آن کاربران مجاز و غیرمجاز میتوانند اقدامات امنیتی عادی را دور بزنند و به دسترسی کاربر سطح بالا (معروف به دسترسی ریشه) دست یابند.

[4] حمله انکار سرویس (DoS) یک تلاش مخرب برای غلبه بر یک سرویس آنلاین با ایجاد اختلال موقت یا نامحدود، برای غیرقابل استفاده کردن آن است.

[5] فایروال VPN نوعی دستگاه فایروال است که برای جلوگیری از دسترسی یا سوء استفاده کاربران مضر یا غیرمجاز از اتصالات VPN استفاده میشود.

روند تکامل فایروالها

شاید باورش سخت باشد، ولی به صورت دقیق هیچ مخترعی برای فایروال وجود ندارد. فایروال نتیجه پیشرفتهای امنیتی شبکه در طی سالهای زیادی است که بر اساس نیازهای امنیتی هر دوره و توسط جمع کثیری از کارشناسان ارشد از جمله جف موگول، پل ویکسی، برایان رید، ویلیام چزویک، مارکوس رانوم، دیوید پنساک، نیر زوک، برنت چپمن و… بوجود آمده است.

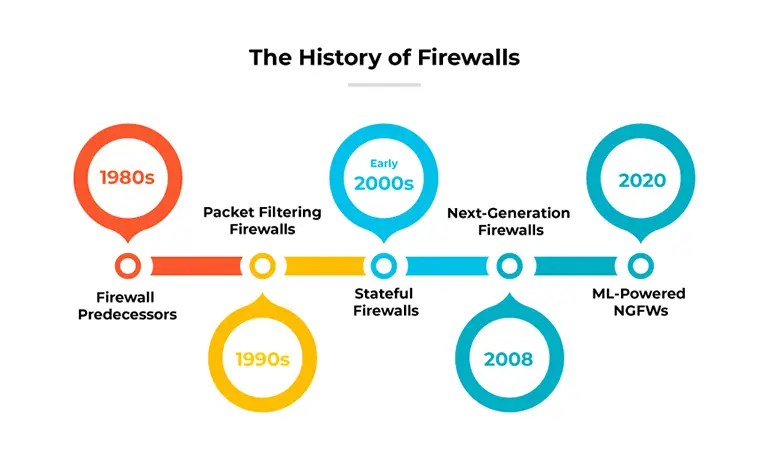

قبل از پیدایش مفهوم فایروال، ابتدا روترهای شبکه در اواخر دهه 1980 ظهور کردند. روترهای شبکه در حقیقت اولین تجهیزاتی بودند که برای جداسازی (فیلترکردن) در شبکه مورد استفاده قرار گرفتند. این دستگاهها با تقسیمبندی بخشهای مختلف شبکههای محلی (LAN Segments)، از ورود دادهها به بخشهای غیرمجاز جلوگیری میکردند. در نهایت ایده اصلی تقسیمبندی و جداسازی، باعث ایجاد مفهوم جدید و مستقلی شد که امروزه به عنوان فایروال شناخته میشود. فایروالها در طول سالها، در چهار مرحله تکامل یافتهاند:

فایروال نسل اول (First Generation Firewall): در طول دهه 1990، مفهوم امنیت شبکه با معرفی نسل اول فایروالها دستخوش دگرگونی قابل توجهی شد. فایروالهای نسل اول در سال 1989 با نام Packet Filtering Firewall یا Stateless و با رویکرد فیلتر کردن بستههای داده (Packets) وارد شبکههای کامپیوتری شدند. این فایروالها بستههای داده را جداگانه بررسی میکردند، سپس بر اساس قوانین از پیش تعریف شده، مانند آدرسهای IP مبدا و مقصد، شماره پورت و پروتکلهای TCP یا UDP، تصمیم میگرفتند تا آنها را عبور بدهند یا مسدود کنند.

مهمترین ایراد فایروال نسل اول این بود که ماهیت بدون حالت (Stateless) داشتند؛ یعنی در فرآیندی مانند عملکرد کارکنان اداره پست که بدون اینکه خود نامهها را باز کنند، نامهها را بر اساس آدرس روی پاکت مرتب میکردند، آنها نیز قادر به بررسی محتوای بستههای داده برای شناسایی کدهای مخرب (به عنوان مثال، بدافزار) نبودند.

فایروال نسل دوم (Second Generation Firewall): در اوایل دهه 2000، نسل دوم فناوری فایروالها به بازار عرضه شدند. این فایروالها که به نام (Satefull Firewall) شناخته میشدند، از یک سیر تکاملی بسیار قابل توجهی نسبت به نسل قبل برخوردار بودند. توانایی آنها در شناسایی و نظارت بر هرگونه اتصال فعال شبکه و بررسی دقیق ترافیک عبوری باعث ارتقاء چشمگیر و یک تغییر پارادایمی[1]در امنیت شبکه گردید.

مبنای طراحی فایروالهای Satefull بر این اصل استوار بود که: “ممکن است که هرکدام از بستههای داده به تنهایی یک موجودیت مستقل نباشند”. یعنی شاید برخی از بستهها، بخشی از یک ارتباط بزرگتر (Conversation) بین کامپیوترها باشند. این فایروالها نهتنها میتوانستند بستهها را ارزیابی کنند، بلکه رابطه آنها با بستههای قبلی در همان جلسه (Session) را نیز در نظر میگرفتند. این شبیه به این است که بجای درک تک تک جملات، کل مکالمه در یک گفتوگو را متوجه شوید.

فایروالهای Statefulاز یک جدول حالت استفاده میکردند و قادر بودند با بررسی آن، وضعیت اتصالات شبکه – مانند جریانهای TCP یا ارتباطات – UDP را پیگیری کنند. این جدول تمامی اتصالات جاری را ثبت میکرد و میتوانست تشخیص دهد که آیا یک بسته ورودی بخشی از یک جلسهی ایجاد شده است یا خیر. با این کار، آنها میتوانستند از تلاش برای دسترسی غیرمجاز، که نسل قبلی فایروالها قادر به تشخیص آن نبودند، جلوگیری کنند. فایروالهای Stateful یک مکانیسم قوی در برابر انواع مختلف حملات شبکه که از اتصالات مجاز سوءاستفاده میکردند، فراهم میکردند.

اوایل دهه ۲۰۰۰ میلادی، همزمان با توسعه فایروالهای Stateful، آغاز ظهور نسل اولیه فایروالهای کاربردی Application Firewalls (لایه 7) نیز بود. به دلیل افزایش حملات پیچیده وبمحور، سازندگان برتر فایروالها تقویت امنیت در سطح برنامههای کاربردی را در اولویت خود قرار دادند. نتیجه کار، پیدایش ویژگیهای اضافی برای تجزیه و تحلیل و فیلتر کردن ترافیک بر اساس دادههای کاربردی بود که منجر به ایجاد مفهوم جدیدی در امنیت به نام سیستمهای مدیریت تهدید یکپارچه (UTM: Unified Threat Management) شد. سیستمهای UTM تواناییهای سنتی فایروال را با ویژگیهای آنتیویروس Gateway (دروازه ورودی شبکه)، سیستم تشخیص نفوذ و فیلتر کردن هرزنامهها ترکیب کردند و به یک پلتفرم یکپارچه تبدیل شدند که نه تنها بر اساس وضعیت، بلکه بر اساس محتوا نیز ترافیک را مجاز یا غیرمجاز میکرد، بنابراین به طور قابل توجهی اقدامات امنیتی را بهبود بخشیدند.

در اصل، توسعه فایروالهای Stateful پاسخی مستقیم به محدودیتهای فیلتر کردن بستهها در فایروال نسل اول بود. به این صورت الزامات امنیتی پیچیدهتر شد و بازرسی محتوای شبکه در سطحی عمیقتر، نیاز مشتریان برای افزایش امنیت را برآورده کرد. علیرغم پیچیدگی فزاینده آنها، فایروالهای Stateful موفق شدند تعادلی بین امنیت و عملکرد ایجاد کنند، تعادلی که چهارچوب امنیت شبکه را برای سالهای آینده مشخص کرد.

فایروال نسل سوم (Third Generation Firewall): در سال ۲۰۰۸، شرکت Palo Alto Networks اولین فایروال نسل سوم را به جهان فناوری ارائه کرد. این رویداد آغاز دوره جدید در فناوری امنیت شبکه در اوایل نیمه دوم دهه 2000 بود. اکنون فایروالهای جدید دیگر تنها به فیلتر کردن پورتها و آدرسهای IP اکتفا نمیکردند، بلکه قادر بودند با بازرسی عمیقتر، تصمیمات آگاهانه هوشمندانهای درباره عبور ترافیک از شبکه اتخاذ کنند. تا سال ۲۰۰۸، حملات سایبری به صورت گستردهای از پورتهای استاندارد وب برای دور زدن فایروالهای سنتی استفاده میکردند. این امر کنترل ترافیک مخرب را دشوار ساخته بود. برای حل این مشکل، فایروالهای NGFW قابلیتهای جدیدی مانند: سامانههای پیشگیری از نفوذ (IPS) یکپارچه، قابلیت مشاهده کامل لایههای شبکه و توانایی اجرای سیاستهای امنیتی بر اساس کاربردها، کاربران و محتوا را معرفی کردند. آنها به عنوان واسطه بین کلاینت و سرور عمل میکردند یعنی درخواستها را ارسال و پاسخها را فیلتر میکردند.

این تجهیزات امنیتی جدید که به فایروالهای پراکسی (سطح برنامه) نیز معروف شدند، امکان مشاهده کامل همه برنامههایی که از شبکه عبور میکنند را فراهم آوردند. با قابلیت کدگشایی دادههای برنامههای کاربردی، بدون توجه به پورت و پروتکل، توانستند خود را از فایروالهای نسل قبل متمایز کنند. این ویژگی به سازمانها اجازه داد تا سیاستهای امنیتی جامع و دقیقی ایجاد کنند. این سیاستها نه تنها شبکهمحور بودند، بلکه ماهیت ترافیک، برنامههای مورد استفاده و کاربران پشت آنها را نیز در نظر میگرفتند. با توانایی بررسی و درک محتوای ترافیک، فایروالهای NGFW بُعد جدیدی به سیاستهای فایروال افزودند، که امکان بلوک کردن محتوای مخرب و اجرای سیاستهای شرکتی در زمینه انتقال داده را فراهم میکرد. این امر به ویژه در دورانی که نشت دادهها به طور فزایندهای متداول شده بود، اهمیت داشت.

فایروال نسل بعدی (Next Generation Firewall): فایروالهای نسل چهارم یا همان فایروال نسل بعدی (NGFW) در سال 2020 با معرفی اولین فایروال نسل بعدی مبتنی بر یادگیری ماشین (ML) توسط شرکت Palo Alto Networks به دنیای امنیت شبکه وارد شد. این نسل از فایروالها که به نام ML-Powered NGFWs شناخته میشوند، قابلیتهای سنتی را با ویژگیهای جدید و پیشرفتهای مانند یادگیری ماشینی، جلوگیری از نفوذ هوشمند (IPS)، فیلتر لایهای برنامه، و تشخیص پیشرفته تهدید ترکیب میکنند.

یادگیری ماشین برای ارائه حفاظت پیشگیرانه، بلادرنگ و درونخطی در برابر تهدیدات inline zero-day کاربرد دارد و الگوهای ترافیک شبکه را تجزیه و تحلیل کرده و ناهنجاریهایی که میتوانند نشانههایی از انواع جدید حملات سایبری باشند را شناسایی میکنند. این مکانیسم دفاعی پویا با تهدیدات در حال تحول سازگار میشود، بدون اینکه فقط به امضاهای تهدیدهای از قبل شناخته شده متکی باشد. با قابلیت مشاهده جامع کلاینتها و تشخیص ناهنجاریهای رفتاری، فایروالهای NGFW مبتنی بر ML بهویژه در تأمین امنیت دستگاههای IoT توانمند هستند. آنها با تولید و اجرای سیاستهای امنیتی بر اساس یادگیری مداوم و هوشمند از ترافیک شبکه، به طور قابل توجهی زمان کشف و خنثیسازی تهدیدات جدید را کاهش میدهند. این استراتژی امنیتی پیشگیرانه به سازمانها کمک میکند تا شبکههای خود را در برابر حملات پیچیدهای که قبلاً با آنها مواجه نشدهاند، محافظت کنند.

سخن پایانی:

فایروالها به عنوان اولین خط دفاعی و در گلوگاه ورود دادهها به شبکه، در برابر تهدیدات سایبری نقش حیاتی ایفا میکنند. این تجهیزات امنیتی با کنترل و نظارت بر ترافیک ورودی و خروجی شبکه، از دسترسی غیرمجاز و حملات مخرب جلوگیری میکنند. فایروالهای مدرن، مانند فایروالهای نسل بعدی و مبتنی بر یادگیری ماشین، با تحلیل عمیقتر ترافیک و شناسایی ناهنجاریها، توانایی مقابله با تهدیدات پیشرفته و ناشناخته را دارا هستند. استفاده از فایروالها به سازمانها کمک میکند تا امنیت شبکه خود را بهبود بخشیده و اطلاعات حساس خود را از دسترسیهای غیرمجاز محافظت کنند، که در دنیای دیجیتال امروز امری ضروری است.

جهت دریافت مشاوره فنی در خصوص فایرول، با کارشناسان بخش فروش شرکت مهندسی و امنیت شبکه دژپاد تماس بگیرید تا شما را در انتخاب راهکار امنیتی متناسب با نیاز سازمان شما، همراهی کنند.

[1] Paradigm Shift به معنای یک جهش اساسی در نگرش یا رویکرد در تحولات بزرگ علم یا فناوری است که باعث میشود روشهای جدید، بهطور کامل جایگزین روشهای قبلی شوند.